Рейтинг: 4.3/5.0 (1913 проголосовавших)

Рейтинг: 4.3/5.0 (1913 проголосовавших)Категория: Руководства

Репутация: 20 / 0

Базовая настройка межсетевого экрана Cisco ASA 5510

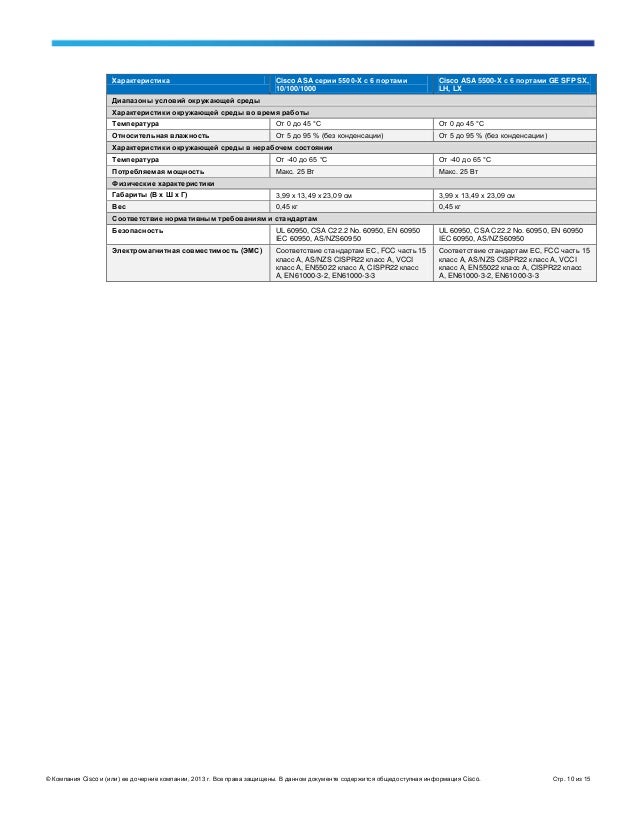

Cisco ASA 5510 Security Appliance - межсетевой экран Cisco, который является достаточно популярным среди всей линейки ASA 5500, поскольку он предназначен и применяется для обеспечения безопасности на предприятиях малого и среднего бизнеса. Как и ее младшая модель ASA 5505, 5510 можно заказать как с базовой лицензий (Base license), так и с лицензией Security Plus. Лицензия Security Plus открывает дополнительные возможности производительности ASA по сравнению с базовой лицензией, такие как брандмауэр на 130.000 максимальных соединений (вместо 50.000), максимальное количество VLAN увеличено до 100 (вместо 50), расширенные возможности обеспечения отказоустойчивости и т.д. Кроме того, лицензия Security Plus позволяет двум из пяти портов ASA работать на скорости 10/100/1000Мбит/с, а не только 10/100Мбит/с.

Если вы уже приобрели лицензию, то активировать ее можно выполнив следующие команды:

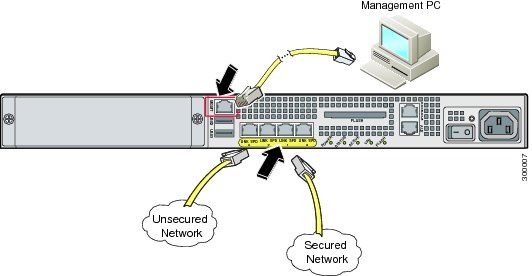

Далее представлен простой сценарий доступа к сети Интернет, где Интернет-провайдер предоставил нам внешний статический IP адрес 77.77.77.1, внутренняя сеть использует следующее адресное пространство: 172.16.10.0/24. Будем использовать интерфейс Ethernet0/0 для WAN. Физический интерфейс Ethernet0/1 будет использован для подключения всех внутренних сетевых устройств. Логически, все внутренние устройства сети будут находиться в VLAN 10, отсюда задействуем логический интерфейс Ethernet0/1.10. Настроим ASA так, чтобы она автоматически выдавала IP адреса рабочим станциям по протоколу DHCP. Настроим NAT(PAT) в направлении внутренняя сеть – внешняя сеть.

Топология сети представлена ниже:

Прежде всего, необходимо настроить пароль для доступа к ASA в режиме глобальной конфигурации командой enable password MyPass, где MyPass - пароль к устройству:

Для настройки внешнего интерфейса, необходимо набрать команду interface Ethernet0/0, задать имя командой nameif outside, уровень безопасности security-level 0 и IP адрес ip address 77.77.77.1 255.255.255.252.

Настроим внутренний интерфейс Ethernet0/1.10 и поместим его в транк 802.1q для VLAN 10. Пример:

Posted by alex on Сен 28, 2010 in CISCO |

В этой статье рассмотрены основные шаги конфигурации, необходимые для установки брандмауэра Cisco ASA 5505 для подключения небольшой сети к Интернету. Мы считаем, что наш провайдер назначил нам статический открытый IP-адрес (например, 200.200.200.1 в качестве примера), и что наши внутренние адреса находятся диапазоне сети 192.168.1.0/24. Мы будем использовать Port Address Translation (PAT), чтобы транслировать наши внутренние адреса IP в белый адрес внешнего интерфейса.

Подробности Категория: Cisco IOS Просмотров: 12836

Стояла задача настроить Cisco ASA 5510 для разрешения работы серверов и пользователей локальной сети предприятия.

Причем, сервера имеют белые (Интернетовские типа 62.ххх) адреса и работают через static. Данные же пользователей пропускаем через NAT .

Сервера имеют две сетевые карты: одна - в локальной сети, другая - Интернет, и управляются через локальную сеть. Поэтому доступ из локальной сети в DMZ не настроен, ибо не нужен.

Образец конфигурации дан ниже.

ASA Version 8.2(1)

!

! Имя Cisco

hostname asa

!Домен. Нужно для SSH

domain-name strui.ru

!Пароль для enable.

enable password 4аееoLOxxxxxxjMx encrypted

passwd k0a6sN9ExxxxxxxxzV encrypted

names

! Описание интерфейса, смотрящего в Internet .

interface Ethernet0/0

description Internet

nameif outside

security-level 0

ip address 213.xxx.xxx.194 255.255.255.240

! Описание интерфейса, смотрящего в локальную сеть .

interface Ethernet0/1

description Local

nameif inside

security-level 100

ip address 10.10.10.20 255.255.255.0

!

! Описание интерфейса, смотрящего в сеть серверов (DMZ)

interface Ethernet0/2

description DMZ

nameif dmz

security-level 50

ip address 62.xxx.xxx.177 255.255.255.240

!Этот интерфейс выключен

interface Ethernet0/3

shutdown

no nameif

no security-level

no ip address

!Этот интерфейс выключен( не привязан к локальной сети). Использовался при

!первоначальной настройке Cisco

interface Management0/0

nameif management

security-level 100

ip address 192.168.1.1 255.255.255.0

management-only

!

ftp mode passive

! Выставляем зону и время. Необходимо для логов.

clock timezone MSK/MDD 3

clock summer-time MSK/MDD recurring last Sun Mar 2:00 last Sun Oct 3:00

dns server-group DefaultDNS

! Лист доступа в демилиторизованную зону к серверам. Входящий трафик.

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.180 eq www

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.180 eq ftp

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.180 eq ftp-data

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.181 eq www

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.181 eq ftp

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.181 eq ftp-data

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.178 eq domain

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.179 eq smtp

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.179 eq pop3

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.179 eq imap4

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.184 eq 8081

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.184 eq www

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.185 eq www

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.186 eq ftp

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.186 eq ftp-data

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.186 eq www

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.189 eq www

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.179 eq domain

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.179 eq https

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.182 eq smtp

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.182 eq pop3

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.182 eq imap4

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.184 eq rtsp

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.187 eq www

access-list acl_in_dmz extended permit tcp any host 62.xxx.xxx.188 eq www

! Лист доступа для серверов из демилиторизованной зоны. Исходящий трафик.

access-list acl_out_dmz extended permit tcp any any

access-list acl_out_dmz extended permit udp any any

access-list acl_out_dmz extended permit icmp any any

access-list acl_out_dmz extended deny tcp host 62.xxx.19.76 host 213.xxx.36.194 eq 135

access-list acl_out_dmz extended deny tcp host 87.xxx.95.11 host 213.xxx.36.194 eq ftp

!Лист доступа для пользователей локальной сети.

! Разрешено все для исходящего трафика.

access-list acl_out_inside extended permit tcp 10.10.10.0 255.255.255.0 any

access-list acl_out_inside extended permit tcp 10.10.20.0 255.255.255.0 any

access-list acl_out_inside extended permit tcp 10.10.40.0 255.255.255.0 any

access-list acl_out_inside extended permit tcp 10.10.50.0 255.255.255.0 any

access-list acl_out_inside extended permit tcp 10.10.110.0 255.255.255.0 any

access-list acl_out_inside extended permit icmp 10.10.10.0 255.255.255.0 any

access-list acl_out_inside extended permit icmp 10.10.110.0 255.255.255.0 any

access-list acl_out_inside extended permit icmp 10.10.20.0 255.255.255.0 any

access-list acl_out_inside extended permit icmp 10.10.50.0 255.255.255.0 any

access-list acl_out_inside extended permit udp 10.10.10.0 255.255.255.0 any

access-list acl_out_inside extended permit udp 10.10.20.0 255.255.255.0 any

access-list acl_out_inside extended permit udp 10.10.110.0 255.255.255.0 any

access-list acl_out_inside extended permit udp 10.10.50.0 255.255.255.0 any

access-list acl_out_inside extended permit udp 10.10.40.0 255.255.255.0 any

! Настройка логирования

logging enable

logging timestamp

logging trap notifications

logging asdm informational

logging host inside 10.10.10.4

mtu outside 1500

mtu inside 1500

mtu dmz 1500

mtu management 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

! Настройка global

global (outside) 1 interface

! Настройка NAT для локальной сети

nat (inside) 1 0.0.0.0 0.0.0.0

! Настройка static для серверов

nat (dmz) 0 0.0.0.0 0.0.0.0

static (dmz,outside) 62.xxx.xxx.180 62.xxx.xxx.180 netmask 255.255.255.255

static (dmz,outside) 62.xxx.xxx.181 62.xxx.xxx.181 netmask 255.255.255.255

static (dmz,outside) 62.xxx.xxx.178 62.xxx.xxx.178 netmask 255.255.255.255

static (dmz,outside) 62.xxx.xxx.179 62.xxx.xxx.179 netmask 255.255.255.255

static (dmz,outside) 62.xxx.xxx.184 62.xxx.xxx.184 netmask 255.255.255.255

static (dmz,outside) 62.xxx.xxx.185 62.xxx.xxx.185 netmask 255.255.255.255

static (dmz,outside) 62.xxx.xxx.186 62.xxx.xxx.186 netmask 255.255.255.255

static (dmz,outside) 62.xxx.xxx.189 62.xxx.xxx.189 netmask 255.255.255.255

static (dmz,outside) 62.xxx.xxx.187 62.xxx.xxx.187 netmask 255.255.255.255

static (dmz,outside) 62.xxx.xxx.188 62.xxx.xxx.188 netmask 255.255.255.255

! Привязываем access-list через access-group к интерфейсам.

access-group acl_in_dmz in interface outside

access-group acl_out_inside in interface inside

access-group acl_out_dmz in interface dmz

! Прописываем маршрутизацию для интерфейсов.

route outside 0.0.0.0 0.0.0.0 213.xxx.xxx.193 1

route inside 10.10.20.0 255.255.255.0 10.10.10.10 1

route inside 10.10.40.0 255.255.255.0 10.10.10.10 1

route inside 10.10.50.0 255.255.255.0 10.10.10.10 1

route inside 10.10.110.0 255.255.255.0 10.10.10.10 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

dynamic-access-policy-record DfltAccessPolicy

! Разрешаем работу через WEB морду из локальной сети.

http server enable

http 10.10.10.0 255.255.255.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto ipsec security-association lifetime seconds 28800

crypto ipsec security-association lifetime kilobytes 4608000

! Разрешаем работу telnet и ssh по локальной сети.

telnet 10.10.10.0 255.255.255.0 inside

telnet timeout 5

ssh 10.10.10.0 255.255.255.0 inside

ssh 10.10.10.71 255.255.255.255 inside

ssh timeout 30

console timeout 0

dhcpd address 192.168.1.2-192.168.1.254 management

!

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

! Сервер времени и пользователь для WEB морды.

ntp server 10.10.10.3 source inside

webvpn

username admin password trAp5eVxxxxxxnv encrypted privilege 15

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

prompt hostname context

Cryptochecksum:58da28923df5a5f8d5192125f9b1796f

: end

В предыдущей части мы сделали все настройки, необходимые для подключения к ASA по telnet, ssh, а также по ASDM.

В данной статье мы подробнее ознакомимся с работой через интерфейс ASDM.

Здесь мы настроим внешний интерфейс, DHCP для внутренних пользователей, а также сделаем настройку простого NAT-а.

Несмотря на то, что статья посвящена приёмам работы из ASDM, здесь и далее мы будем всегда дублировать командами-аналогами для CLI.

Проверка версий ASACLI

Всю аналогичную информацию можно посмотреть через CLI.

Пару слов о лицензиях:

В каждый девайс вшит его серийный номер и для каждого серийного номера может быть сгенерён Activation Key.

Т.е. Activation Key привязан к конкретному железу, и в нем также содержится информация о поддерживаемых фичах для данного железа.

Activation Key "живёт" отдельно от конфигурации, и если мы даже удалим весь конфиг, лицензии никуда не денутся и не потеряются.

Таким образом, если вам понадобится расширить функции понадобится обновить лицензию. Для этого звоним в циску, платим денежку, сообщаем серийник, получаем новый Activation Key и вводим его. Для активации нового кода понадобится перезагрузка.

При этом нельзя одновременно обновлять и ОС и ключ, т.е. сначала (принадобности) следует обновить ОС, перезагрузиться, и только затем обновить ключ.

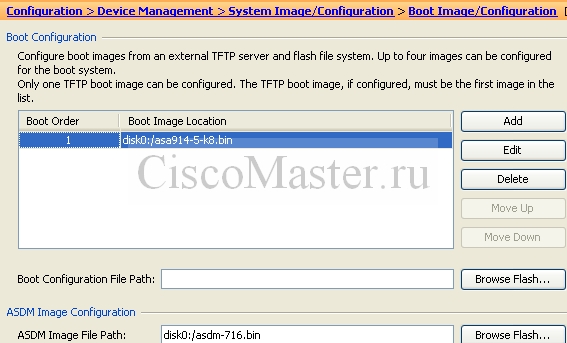

ASDM > Configuration > Device Management > System Image/Configuration > Boot Image/Configuration

Как видно, мы можем задать список согласно которому система будет пытаться загружать различными методами и различные версии ОС. Если по списку ничего загрузить не удастся, система попытается загрузить первый попавшийся валидный образ из Flash.

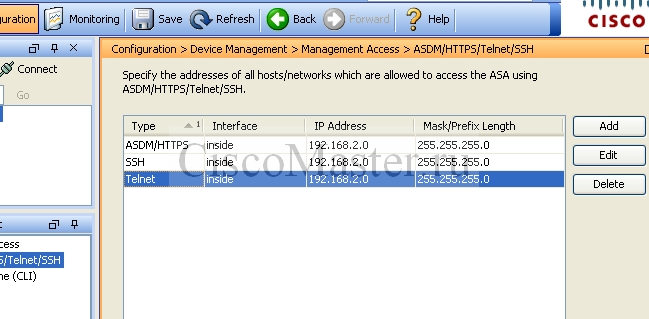

ASDM > Configuration > Device Management > Management Access > ASDM/HTTPS/Telnet/SSH

Как видно, здесь настраивается метод для администрирования (telnet, ssh. asdm), интерфейс, а также разрешенные IP.

Здесь примечательно что в ASA для пароля используется директива "password". В контексте ASA это всегда будет означать что храниться пароль будет в шифрованном виде (в отличие от конфигурации маршрутизаторов, где требуется указывать директиву "secret")

AAA AccessВообще AAA означает Authentication Authorization and Accounting.

Для нас включение AAA означает использование для логина имени пользователя и пароля.

Без включённой AAA, для логина например через telnet понадобится ввести сначала telnet password и затем Enable Password .

Данные пароли настраиваются здесь:

ASDM > Configuration > Device Setup > Device Name/Password

CLI

В данном случае LOCAL означает использование локально БД. При этом конечно подразумевается, что мы создадим хотя бы одного пользователя.

Слово "console" никакого отношения к консоли или к терминалу не имеет.

Например команда aaa authentication ssh console LOCAL означает: "По протоколу ssh производить аутентификацию из локальной БД".

Проверка

ASDM > Configuration > Device Management > Certificate Management > Identity Certificates

Вообще для ASA мы можем настроить 3 типа сертификатов:

Тем не менее мы можем заходить на нашу ASA по https благодаря тому, что при каждом запуске ASA генерит Self Sighned Temporary Certificate

Statefull Packet Filtering

Принцип работы ASA заключается в работе с зонами Zones или c Security Domains .

Каждой зоне соответствует свой Security Level из диапазона 0 - 100.

Чем выше Security Level зоны, тем выше доверие к этой зоне.

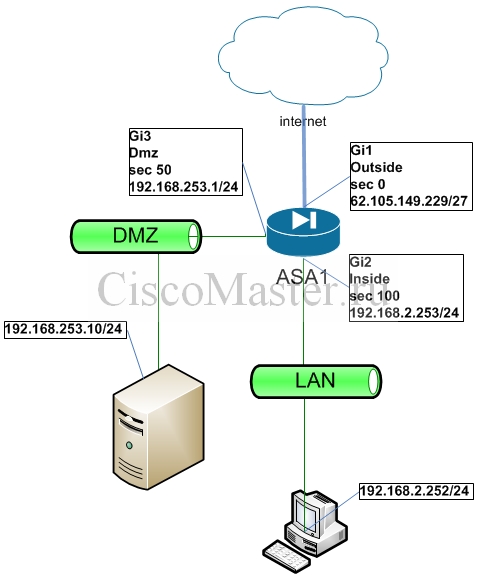

В нашем случае присутствует три зоны: интерфейсу inside соответствует Security Level 100, на outside - 0, а на dmz - 50.

По умолчанию ASA всегда пропускает трафик из зоны с более высоким Security Level в зону с более низким Security Level.

Например трафик от inside(100) в outside(0) будет пропущен, т.е. будет принято положительное Routing Decision. Но инициировать сессию в обратном направлении не удастся. Для разрешения трафика в направлении outside > inside нам нужно будет настроить отдельный ACL.

Тот же принцип используется и в работе с другими зонами независимо от их количества.

Если капнуть чуть глубже, то на самом деле разрешается или запрещается Initial Flow Traffic. Дальше начинает работать другой важный принцип, а именно - Statefull Packet Filtering .

Statefull Packet Filtering позволяет работать не с конкретными пакетами, а с сессией.

Предположим внутренний пользователь пошёл наружу по https. Поскольку Initial Flow Traffic идёт из зоны inside(100) в зону outside(0), то он будет разрешён. ASA запоминает параметры данной сессии (source address, destination address и тп), поэтому ответ от сайта интернет также будет пропущен, несмотря на то, что формально пакеты будут двигаться outside(0) > inside(100).

Таким образом Statefull Packet Filtering позволяет работать не с пакетами, но с сессией.

Другими словами если ваш трафик был проверен и разрешён движком ASA, для этой сессии будет также разрешен и Reply Traffic и сессия будет полноценно работать.

Параметры сессий хранятся в Stateful session table.

По умолчанию ASA запоминает параметры только сессий TCP и UDP, - отсюда идёт интересное следствие: по умолчанию изнутри наружу не работает пинг (что ставит в тупик новичков), поскольку пинг использует протокол ICMP.

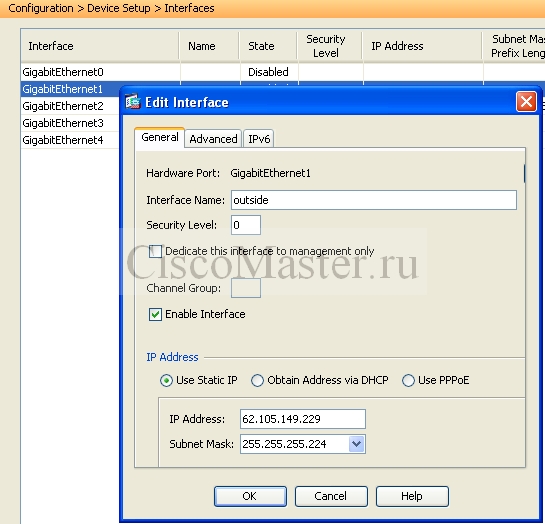

ASDM > Configuration > Device Setup > Interfaces

И открываем свойства интерфейса Gi1:

Здесь:

Dedicate this interface to management only - если это отметить, данный интерфейс не будет участвовать в машрутизации, но будет использоваться чисто для администрирования.

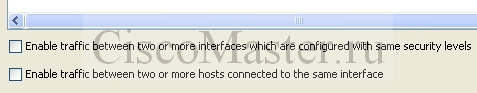

Также обратите внимание на две настройки на странице:

ASDM > Configuration > Device Setup > Interfaces

По умолчанию трафик между интерфейсами с одинаковыми Security Levels запрещён.

Также запрещен и трафик между хостами подключёнными к одному и тому же интерфейсу.

Последнее особенно актуально при подключениях пользовательского VPN. Чтобы разрешить пользователю выходить в интернет через ASA, нужно будет отметить эту галку. Это также называется Hair-pin Forwarding .

ASDM > Configuration > Device Setup > Routing > Static Routes

Здесь обратите внимание на metric на самом деле, в терминологии маршрутизации, это не метрика но Administrative Distance для данного статического маршрута.

Проверка

проверка маршрутизации:

ASDM > Monitoring > Routing > Routes

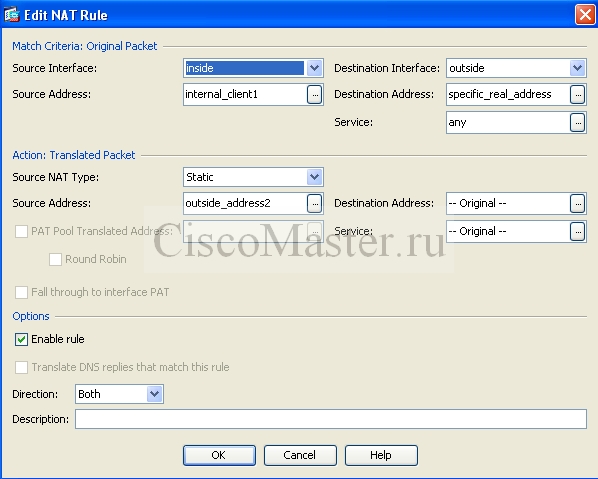

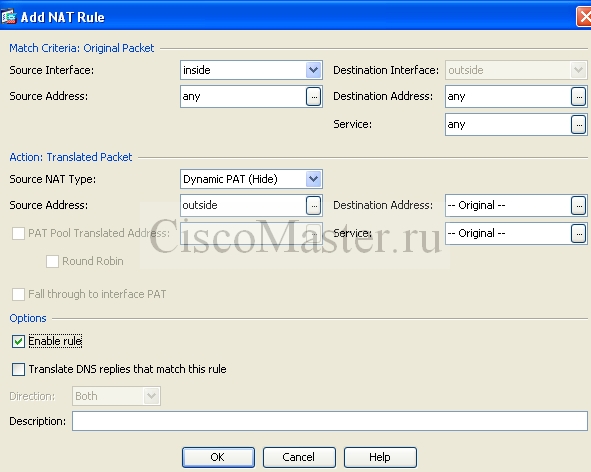

В заключение настроим несложный NAT.

В нашем случае это будет PAT или в терминах ASA это называется Dynamic translation with Hiding. но смысл тот же: вся внутрення сеть скрывается за одним внешним адресом.

ASDM > Configuration > Firewall > NAT Rules

Что означает данная настройка nat.

Здесь нас интересует только то, что в случае если трафик идет в направлении inside > outside, из любого источника(source dynamic) на любое destination (any), то будет активирован dynamic nat.

Директива interface означает использование для маскировки адреса внешнего интерфейса.

Configuration > Device Management > DHCP > DHCP Server

Эта статья является логическим продолжением инструкции по настройке VPN между двумя маршрутизаторами Cisco. однако выделена в отдельный материал, так как в центре внимание здесь – настройка межсетевого экрана Cisco ASA .

По условию необходимо связать с помощью VPN соединения сети двух офисов – главного и дополнительного. Однако сейчас в головном офисе, вместо маршрутизатора Cisco 2800 будет использоваться межсетевой экран Cisco ASA 5510 .

В распоряжении имеются:

Межсетевой экран Cisco ASA 5510 в главном офисе

Маршрутизатор Cisco 881 в дополнительном офисе.

Команды для маршрутизатора Cisco 881 рассмотрены в описании второго «универсального» способа настройки VPN тоннелей в статье «Настройка VPN между маршрутизаторами Cisco », поэтому здесь будет рассмотрена только конфигурацию Cisco ASA. На межсетевом экране уже будут выполнены предварительные настройки из статьи «Cisco ASA. Основы »: организовано удаленное управление и обеспечен доступ в Интернет из локальной сети офиса.

Шаг 0Если версия операционной системы IOS старше, чем 8.3 (посмотреть текущую версию можно командой sh ver ), то для упрощения конфигурации убираем настройку nat-control

FW-DELTACONFIG-1(config)#

no nat-control

Проверяем, что на межсетевом экране корректно сконфигурированы внешний (outside ) и внутренний (inside ) интерфейсы. Из-за того, что в этой статье расссматривается модель Cisco ASA 5510 (вместо 5505) настройки чуть отличаются от тех, что приведены в упомянутой статье: ip адреса и иные параметры вместо виртуальных интерфейсов Vlan задаются сразу на физических интерфейсах Ethernet 0 и Ethernet 1 .

Внешний интерфейс outside

FW-DELTACONFIG (config)#

interface Ethernet 0

nameif outside

security-level 0

ip address 1.1.1.2 255.255.255.252

no shut

Внутренний интерфейс inside для локальной сети.

FW-DELTACONFIG (config)#

interface Ethernet 1

nameif inside

security-level 100

ip address 192.168.10.1 255.255.255.0

no shut

Вводим параметры для шифрования трафика межу головным и дополнительным офисами и включаем шифрование на внешнем интерфейсе outside. Они идентичны тем, которые используются на маршрутизаторе Cisco 881 в удаленном офисе.

Для версий IOS до 9.0

FW-DELTACONFIG-1(config)#

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

crypto isakmp policy 1

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

crypto isakmp enable outside

Для версий IOS после 9.0

FW-DELTACONFIG-1(config)#

crypto ipsec ikev1 transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

crypto ikev1 policy 1

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

crypto ikev1 enable outside

Шаг 3. Определение трафика, подлежащего шифрованиюСоздаем список доступа ACL_CRYPTO_DO. в котором указываем трафик, подлежащий шифрованию. Остальные пакеты не будут отправляться в VPN тоннель.

FW-DELTACONFIG-1(config)#

access-list ACL_CRYPTO_DO extended permit ip 192.168.10.0 255.255.255.0 192.168.20.0 255.255.255.0

Создаем политику шифрования (crypto map), в которой даем ссылки на все правила и параметры шифрования, которые были созданы в шаге 2 и 3.

Для версии IOS до 9.0

FW-DELTACONFIG-1(config)#

crypto map SECMAP 1 match address ACL_CRYPTO_DO

crypto map SECMAP 1 set peer 2.2.2.2

crypto map SECMAP 1 set transform-set ESP-3DES-SHA

Привязываем ее к внешнему интерфейсу outside .

FW-DELTACONFIG-1(config)#

crypto map SECMAP interface outside

Задаем ключ шифрования

FW-DELTACONFIG-1(config)#

tunnel-group 2.2.2.2 type ipsec-l2l

tunnel-group 2.2.2.2 ipsec-attributes

pre-shared-key XXXXX

Вместо XXXXX указываем сам ключ для VPN с удаленной площадкой. Он будет одинаковым и на Cisco ASA в головном офисе и на Cisco 881 на удаленной площадке. Рекомендую сделать его не менее 50 символов так, чтобы в него входили цифры, буквы и специальные символы.

Все то же самое для версии IOS после 9.0

FW-DELTACONFIG-1(config)#

crypto map SECMAP 1 match address ACL_CRYPTO_DO

crypto map SECMAP 1 set peer 2.2.2.2

crypto map SECMAP 1 set ikev1 transform-set ESP-3DES-SHA

crypto map SECMAP interface outside

tunnel-group 2.2.2.2 type ipsec-l2l

tunnel-group 2.2.2.2 ipsec-attributes

ikev1 pre-shared-key XXXXX

Явно задаем маршрут до сети удаленного офиса через внешний интерфейс (outside ) и шлюз провайдера Интернет (1.1.1.1 )

FW-DELTACONFIG-1(config)#

route outside 192.168.20.0 255.255.255.0 1.1.1.1

Если помимо VPN подключения Cisco ASA используется для доступа пользователей в сеть Интернет (настроен динамический NAT для трансляции внутренних адресов во внешний), то добавьте эти строки, чтобы не транслировать трафик, предназначенный для всех внутренних сетей с частными ip адресами.

Команды для новых версий IOS, начиная с 8.3

object-group network NET_PRIVATE_IP

network-object 10.0.0.0 255.0.0.0

network-object 172.16.0.0 255.240.0.0

network-object 192.168.0.0 255.255.0.0

nat ( any,any ) source static any any destination static NET_PRIVATE_IP NET_PRIVATE_IP no-proxy-arp description NO-NAT

Команды для старых версий IOS ниже 8.3

access-list NO-NAT extended permit ip any 10.0.0.0 255.0.0.0

access-list NO-NAT extended permit ip any 192.168.0.0 255.255.0.0

access-list NO-NAT extended permit ip any 172.16.0.0 255.240.0.0

nat ( inside ) 0 access-list NO-NAT

Если этого не сделать, то тоннель установится, но пакеты по нему передаваться не будут.

Шаг 7. Проверка работы VPN тоннеляПосле выполнения настроек на маршрутизаторе Cisco 881 в дополнительном офисе проверяем работу VPN подключения, запустив ping с одного из хостов локальной сети головного офиса до одного из хостов дополнительного.

Проверить состояние тоннеля можно следующими командами:

FW-DELTACONFIG-1# sh cry isa sa

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 2.2.2.2

Type. L2L Role. responder

Rekey. no State. MM_ACTIVE

Любое значение кроме(!) MM_ACTIVE означает, что тоннель не работает. Если он не устанавливается в течение минуты, следует проверить все введенные параметры и их полное соответствие на обоих устройствах, участвующих в шифровании.

Полное отсутствие информации при выводе этой команды скорее всего означает, что где-то пропущена какая-то строчка, например привязка crypto map ко внешнему интерфейсу.

Важно!

Обратите внимание, что построение VPN тоннеля начинается только после появления трафика, подлежащего шифрованию, между внутренними сетями.

FW-DELTACONFIG-1# sh cry ips sa

interface: outside

/. вырезано. /

local ident (addr/mask/prot/port): (192.168.10.0/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (192.168.20.0/255.255.255.255/0/0)

current_peer: 2.2.2.2

#pkts encaps: 4748, #pkts encrypt: 4748, #pkts digest: 4748

#pkts decaps: 4432, #pkts decrypt: 4432, #pkts verify: 4432

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4748, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#send errors: 0, #recv errors: 0

/. вырезано. /

Строчка с pkts encaps отображает количество пакетов, которые были зашифрованы и отправлены в сторону соседнего офиса

Строчка с pkts decaps отображает количество пакетов, которые пришли с другой стороны тоннеля и были расшифрованы.

Не стесняйтесь написать мне, если у Вас возникли вопросы или возникают трудности с настройкой подобных подключений. Буду рад помочь.

Важно!Не забудьте сохранить конфигурацию на всех устройствах командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

FW-DELTACONFIG-1# write

Building configuration.

[OK]

просто отписались бы в тот топик сразу, а то не всегда бывает время просматривать общую тему. А по конфигу - давайте в личку текущий конфиг, помогу.

Saved

. Written by root at 17:03:08.139 UTC Fri Apr 3 2009

.

ASA Version 7.2(4)

.

hostname cisco55051

domain-name atlascd.ru

enable password 8Ry2YjIyt7RRXU24 encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

names

.

interface Vlan1

nameif inside

security-level 100

ip address 172.30.1.45 255.255.255.0

.

interface Vlan2

nameif outside

security-level 0

ip address 172.30.0.45 255.255.255.0

.

interface Ethernet0/0

.

interface Ethernet0/1

.

interface Ethernet0/2

.

interface Ethernet0/3

.

interface Ethernet0/4

switchport access vlan 12

.

interface Ethernet0/5

switchport access vlan 2

.

interface Ethernet0/6

switchport access vlan 2

.

interface Ethernet0/7

switchport access vlan 2

.

ftp mode passive

dns server-group DefaultDNS

domain-name atlascd.ru

object-group icmp-type icmp_gr

icmp-object alternate-address

icmp-object conversion-error

icmp-object echo

icmp-object echo-reply

icmp-object information-reply

icmp-object information-request

icmp-object mask-reply

icmp-object mask-request

icmp-object mobile-redirect

icmp-object parameter-problem

icmp-object redirect

icmp-object router-advertisement

icmp-object router-solicitation

icmp-object source-quench

icmp-object time-exceeded

icmp-object timestamp-reply

icmp-object timestamp-request

icmp-object traceroute

icmp-object unreachable

object-group protocol protocol_gr

protocol-object ip

protocol-object icmp

protocol-object pim

protocol-object pcp

protocol-object snp

protocol-object udp

protocol-object igmp

protocol-object ipinip

protocol-object gre

protocol-object esp

protocol-object ah

protocol-object icmp6

protocol-object tcp

protocol-object eigrp

protocol-object ospf

protocol-object igrp

protocol-object nos

object-group service tcp_gr tcp

port-object eq aol

port-object eq bgp

port-object eq chargen

port-object eq cifs

port-object eq citrix-ica

port-object eq ctiqbe

port-object eq daytime

port-object eq discard

port-object eq domain

port-object eq echo

port-object eq exec

port-object eq finger

port-object eq ftp

port-object eq ftp-data

port-object eq gopher

port-object eq h323

port-object eq hostname

port-object eq www

port-object eq https

port-object eq ident

port-object eq imap4

port-object eq irc

port-object eq kerberos

port-object eq klogin

port-object eq kshell

port-object eq ldap

port-object eq ldaps

port-object eq login

port-object eq lotusnotes

port-object eq lpd

port-object eq netbios-ssn

port-object eq nntp

port-object eq pcanywhere-data

port-object eq pim-auto-rp

port-object eq pop2

port-object eq pop3

port-object eq pptp

port-object eq rsh

port-object eq rtsp

port-object eq sip

port-object eq smtp

port-object eq sqlnet

port-object eq ssh

port-object eq sunrpc

port-object eq tacacs

port-object eq talk

port-object eq telnet

port-object eq uucp

port-object eq whois

object-group service tcp_udp_gr tcp-udp

port-object eq cifs

port-object eq discard

port-object eq domain

port-object eq echo

port-object eq www

port-object eq kerberos

port-object eq pim-auto-rp

port-object eq sip

port-object eq sunrpc

port-object eq tacacs

port-object eq talk

object-group service udp_gr udp

port-object eq biff

port-object eq bootpc

port-object eq bootps

port-object eq cifs

port-object eq discard

port-object eq dnsix

port-object eq domain

port-object eq echo

port-object eq www

port-object eq isakmp

port-object eq kerberos

port-object eq mobile-ip

port-object eq nameserver

port-object eq netbios-dgm

port-object eq netbios-ns

port-object eq ntp

port-object eq pcanywhere-status

port-object eq pim-auto-rp

port-object eq radius

port-object eq radius-acct

port-object eq rip

port-object eq secureid-udp

port-object eq sip

port-object eq snmp

port-object eq snmptrap

port-object eq sunrpc

port-object eq syslog

port-object eq tacacs

port-object eq talk

port-object eq tftp

port-object eq time

port-object eq who

port-object eq xdmcp

object-group protocol TCPUDP

protocol-object udp

protocol-object tcp

access-list inside_access_in extended permit icmp host 172.30.1.0 host 172.30.0.0

access-list outside_access_in extended permit icmp host 172.30.0.0 host 172.30.1.0

pager lines 24

logging enable

logging asdm informational

mtu inside 1500

mtu outside 1500

no failover

monitor-interface inside

monitor-interface outside

icmp unreachable rate-limit 1 burst-size 1

asdm image disk0:/asdm-524.bin

no asdm history enable

arp timeout 14400

global (inside) 1 interface

global (outside) 1 interface

static (inside,outside) 172.30.0.0 172.30.1.0 netmask 255.255.255.255

static (outside,inside) 172.30.1.0 172.30.0.0 netmask 255.255.255.255

access-group inside_access_in in interface inside

access-group outside_access_in in interface outside

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

http server enable

http 172.30.1.0 255.255.255.0 inside

http 172.30.0.0 255.255.255.0 outside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet timeout 5

ssh timeout 5

console timeout 0

username root password 4G6W53ETMBkacaGT encrypted

.

class-map inspection_default

match default-inspection-traffic

.

.

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

.

service-policy global_policy global

prompt hostname context

Cryptochecksum:77df0764a7f73affea4a61d5f1fe9f49