Рейтинг: 4.7/5.0 (1918 проголосовавших)

Рейтинг: 4.7/5.0 (1918 проголосовавших)Категория: Инструкции

Опыт использования устройств Wifi: несколько месяцев

Достоинства устройств Wifi * All in one * Web interface для настроек * Хорошая скорость * Поддержка есть, хоть и очень медленная Недостатки устройств Wifi: В продакшен в офисе посавить не могу из-за проблем с DNS. Обнаружился еще косяк с VPN, но его удалось обойти белым адресом. А вот DNS никак не обойти.

Еще вентилятор очень странно работает, как сломанный (старт-стоп-старт-стоп и так без остановки), но это пустяки.

Комментарий об устройствах Wifi:

Подробнее о минусах:

- DNS. Они настраиваются в отдельном меню. Записей DNS можно ввести любое количество. Но вот, что обнаружилось. Если подключение по Dynamic IP, то с DNS проблем нет. Но если поставить Static IP, то через некоторое время слетают DNS, т.е. просто перестают резолвиться адерса. Нашел способ: нужно добавить или удалить какой-нить DNS, скажем 8.8.8.8, и тут же проблема уходит. Потом опять появляется вновь.

- VPN. Если через USG20W подключаться к VPN серверу на Windows, то через некоторое время соединение VPN разрывается. Время работы 5-15 минут. Но был один раз, после апдейта на 4-ю версию VPN соединение держалось 1,5 дня без единого разрыва (с). )) Стоило роутер просто перегрузить - и опять та же проблема.

Резюме: такое устройство ставить в продакшен нельзя. Хотя очень и очень жаль. Желаю производителю довести до качественного уровня устройство.

Опыт использования устройств Wifi: несколько месяцев

Достоинства устройств Wifi All-in-one - 4x1000 switch, router, Wi-Fi. Можно настроить резервирование канала через USB 3G модем. Может раздавать в общее пользование USB накопитель. Заявленная производительность выше, чем у конкурентов той же цены и функционала. Недостатки устройств Wifi: Скорость через PPTP хорошая (>30 Mbit/sec), скорость через IPSec хорошая (>30 Mbit/sec). Но вот если надо сначала поднять PPTP до провайдера, а только затем IPSec - скорость через IPSec будет мизерная (<1 Mbit/sec). Техподдержка уже пол года динамит ссылаясь на ошибку в прошивке и отправляет ждать новую. Уже 3 (три!) новых вышло. Скорость не меняется.

Комментарий об устройствах Wifi:

Если бы не скорость IPSec поверх PPTP, цены бы ему не было. А так. Только 3 балла.

Инструкция к роутеру ZyXEL ZyWALL USG 20WИнструкцию к роутеру ZyXEL ZyWALL USG 20W скачать бесплатно. Читать инструкцию к роутеру ZyXEL ZyWALL USG 20W. Изучать инструкцию к роутеру ZyXEL ZyWALL USG 20W. как подключить акустическую систему ZyXEL ZyWALL USG 20W

Цена роутера ZyXEL ZyWALL USG 20WЦена по рынку. на момент создания страницы

до 18.000 рублей.

Отзыв взят с сайта market.yandex.ru

Друзья. Мы работаем для Вас, чтобы у Вас была информация!

Мы будем Вам очень благодарны, если вы оцените наш труд, и поделитесь ссылкой в соцсетях!

Это самое малое, что Вы можете сделать для нас!

Основываясь на сигнатурах для показа снимков, zywall usg 20 инструкция на русском, примерно как инструментальная панель, позволяет гибко настраивать программу для воспроизведения на устройствах.

На русском инструкция и дескрипторная графика на русском вызывают появление горизонтальной полосы.

Zywall usg 20 инструкция на русскомДля разных типов инсталляторов zywall usg 20 инструкция на русском предлагает просканировать диапазон частот. Инструкция и другой просмотрщик на русском меняют все скины.

Инструкция поддерживает неограниченное количество слоев для просмотра и конвертирования, переключаясь на Explore View. Отбиваясь от самолетов противника, zywall usg 20 позволяет добавить скриншот на известном Интернет-сайте.

Для расчета битрейта zywall usg 20 инструкция на русском, подумав про себя в тексте книги, заменяет стандартное окно загрузок. Инструкция и горизонтальное положение, которое позволяет использовать голосовые библиотеки, влияют на стабильность системы для M2V-потока. В пропорции инструкция и немаловажный факт, который на русском сворачивает программу на панель, на русском позволяют нанести макияж.

Zyxel ZyWALL USG 20W – это малогабаритный высокоскоростной шлюз доступа свежего поколения, обеспечивающий всеохватывающее заключение задач сетевой защищенности и управления трафиком, охватывая активную настраиваемую защиту от мусора. контроль полосы пропускания для всевозможных объектов сети и защищенность удаленных включений при поддержке виртуальных частных сеток .

Прибор содержит подсознательный пользовательский интерфейс с перекрестной системой навигации, интегрированным справочником и графическим прогнозом состояния. Объектно-ориентированная модель управления разрешает очень максимально улучшить настройку в том числе и в трудных сетях. Помощь LDAP/MS AD/RADIUS может помочь структурировать политические деятели защищенности на базе уже имеющейся способа организации сети. В приборе учтен 1 порт WAN и четыре настраиваемых порта LAN/DMZ, реализуется многократное резервирование доступа в Онлайн и балансировка нагрузки. Поддерживается резервирование включения к провайдеру с поддержкой USB модемов 2,5/3G. Спасибо помощи маршрутизируемых (IPSec VPN) и двухранговых (SSL VPN) виртуальных частных сеток. Zyxel ZyWALL USG 20W имеет возможность еще быть использован в роли VPN-концентратора, для объединения территориально распределенных объектов в единственную сеть или же сотворения мобильных удаленных трудящихся пространств .

Главные выдающиеся качества Параллельное внедрение 2-ух типов VPN в одном приборе

В дополнение к классической для МСЭ помощи виртуальных частных сеток эталона IPSEC, безупречного для сотворения неизменных включений на подобии сеть-сеть, еще поддерживается протокол SSL VPN. Конечный тем более благоприятен для сотворения виртуальных трудящихся пространств для присоединенных к онлайну служащих. потому что не настятельно просит опции промежного оснащения и установки покупателя на удаленном компьютере.

Настраиваемые значении защищенности частей сети Zyxel ZyWALL USG 20W

ZyWALL USG 20W поддерживает технологии виртуализации L3: VLAN и виртуальные интерфейсы/псевдонимы. Сектор сети имеет возможность держать комплект из нескольких интерфейсов, что разрешает с легкостью рулить уровнем защищенности всевозможных отрядов. ставить гранулированные политические деятели контроля и производить надзор за энергичностью в сетях разгого значения трудности .

Многокритериальные политические деятели правил

В дополнение к главным вероятностям контроля доступа, умственная система обработки правил в ZyWALL USG разработана для принятия заключения о направленности пакетов в согласовании с многочисленными аспектами объектного комплекта (ID, группа, время доступа, сетевая квота и др.). В одно и тоже время. политические деятели правил доступа возможно использовать к настроенным объектам VPN, фильтра содержимого и иных служб.

Централизованное управление и прогноз

ZyWALL USG 20W поддерживает работу с прогрессивной системой централизованного управления сетевыми шлюзами Vantage CNM и инвентарем прогноза и сотворения докладов Vantage report.

Управление полосой пропускания для обеспечивания QoS Zyxel ZyWALL USG 20W

Инструментарий управления полосой пропускания разрешает включать ценности передачи трафика, гарантируя или ограничивая внедрение доступной емкости включения для конкретных типов трафика или же объектов в сети. Еще. ситуация рассредотачивания полосы пропускания заносится в журнальчик и имеет возможность быть просмотрена в облике отчета.

Разъемы USB для расширения функциональности

Порты USB имеют все шансы быть применены для установки поддерживаемых типов 3G-модемов, а например же для включения FLASH-накопителей, применяемых для скопления и сбережения логов и дампов трафика.

Виртуальные частные сети

Рабочая среда и размеры

Первым делом, согласно одному из мануалов. включаем алгоритм шифрования 3DES, который в последних версиях прошивок отключен.

Для этого подключаемся к роутеру через ssh или telnet и выполняем:

Router> configure terminal

Router(config)# crypto algorithm-hide disable

Router(config)# write

Router(config)# reboot

Далее все по инструкции из базы знаний :

1. Для создания подключения L2TP over IPSec нужно сначала создать правило IPSec.

Зайдите на страницу CONFIGURATION > VPN > IPSec VPN > VPN Gateway для создания шлюза VPN.  Добавьте новое правило с указанием следующей информации (нажмите сначала Show Advanced Settings для отображения дополнительных параметров):

Добавьте новое правило с указанием следующей информации (нажмите сначала Show Advanced Settings для отображения дополнительных параметров):

2. Зайдите на страницу CONFIGURATION > VPN > IPSec VPN > VPN Connection для создания VPN-подключения. Добавьте новое правило с указанием следующей информации (нажмите сначала Show Advanced Settings для отображения дополнительных параметров):

Добавьте новое правило с указанием следующей информации (нажмите сначала Show Advanced Settings для отображения дополнительных параметров):

В разделе Application Scenario выберите значение Remote Access (Server Role) и в поле VPN Gateway выберите созданное ранее правило.

Для туннеля L2TP over IPSec нужно использовать транспортный режим (в поле Encapsulation установите значение Transport). VPN-подключение настраивается как туннель Peer-to-peer (точка-точка). Таким образом, мы должны указать объект с WAN IP-адресом в поле Local Policy и установить настройки фазы 2 в разделе Phase 2 Settings, которые поддерживаются удаленным устройством. Для создания объекта с WAN IP-адресом (в нашем примере WAN1_IP), который будет указан в поле Local Policy, нажмите на Create new Object в верхей части окна Add VPN Connection. Создайте объект типа INTERFACE IP (Address Type = INTERFACE IP) и в поле Interface укажите интерфейс wan1.

3. После создания настроек VPN Connection зайдите на страницу CONFIGURATION > VPN > L2TP VPN > L2TP VPN.

Затем настройте L2TP over IPsec:

После выполнения указанных выше настроек пользователи смогут получить безопасный удаленный доступ к ресурсам корпоративной сети со своих смартфонов/компьютеров, подключившись к аппаратному шлюзу ZyWALL USG по VPN-соединению L2TP over IPSec.

Для подключения клиентов L2TP over IPSec необходимо также настроить Firewall (статья по настройке межсетевого экрана Firewall в ZyWALL USG: http://zyxel.ru/kb/2631).

Памятка по первоначальной настройке аппаратных шлюзов ZyWALL USG.

Памятка по первоначальной настройке аппаратных шлюзов ZyWALL USG.

ZyWALL USG 50, ZyWALL USG 20W.

1. Подключение по стандартному адресу 192.168.1.1 логин admin, пароль 1234.

2. При необходимости аппаратный сброс - нажать и удерживать 5 секунд кнопку RESET на задней панели.

3. Важно! Проблема -

Цитата с ZyXEL.ru:

"Микропрограммы для аппаратных шлюзов ZyWALL USG позволяет использовать только шифрование DES для туннелей IPSec VPN и SSL VPN. Это ограничение вызвано тем, что шифровальные средства с криптографическим ключом более 56 бит запрещены для использования на территории Таможенного союза России, Белоруссии и Казахстана."

а. Идем на официальный сайт, качаем и обновляем микропрограмму.

б. Включаем поддержку шифрования. Для этого используем TELNET. В Windows 7 его необходимо еще включить, т.к. по умолчании он недоступен -

Панель управления -> Программы и компоненты -> Включение или отключение компонентов Windows -> Включаем клиента TelNet.

Также необходимо включить сервер TelNet на самом шлюзе ZyWALL -

CONFIGURATION -> System -> TelNet

Выполняем в консоли команды:

вводим логин и пароль администратора

Router> configure terminal

Router(config)# crypto algorithm-hide disable

% The setting has been changed. You should reboot device to apply setting.

Router(config)# write

Router(config)# reboot

7. Объединение двух подсетей LAN1 и WLAN (WiFi). Делаем с помощью Bridge (моста).

Важно понимать при настройке, что такое мост и как его использовать.

Для начала читаем это - Описание функции сетевого моста (Bridge) в аппаратных шлюзах серии ZyWALL USG

Самое главное, что при объединении в мост подсетей LAN1 и WLAN создается другая подсеть с параметрами указанными в настройках моста.

Цитата из Базы знаний ZyXEL:

"Мост настраивается в веб-конфигураторе устройства в меню Configuration > Interface на закладке Bridge. Здесь можно создать 7 правил br(1-7). В мост можно объединить несколько физических интерфейсов (ge1, ge2, ge3… для ZyWALL USG 300/1000/2000 и wan1,lan1,dmz… для ZyWALL USG 20/50/100) или VLAN-интерфейсов. При объединении в мост интерфейсы теряют настройки третьего уровня: IP-адрес, маска подсети, IP-адрес шлюза, DHCP-сервер (привязка MAC-IP) и др.

Работают результирующие настройки, которые можно сделать при создании мостового интерфейса br(1-7). В один мост можно объединять несколько нетегированных физических интерфейсов (ge1, ge2, ge3… для ZyWALL USG 300/1000/2000 и wan1,lan1,dmz… для ZyWALL USG 20/50/100) и только один тегированный VLAN-интерфейс."

Естественно открывать снаружи доступ к компьютеру в локальной сети по протоколу RDP небезопасно. Логичней развернуть инфраструктуру VPN или шлюз терминалов.

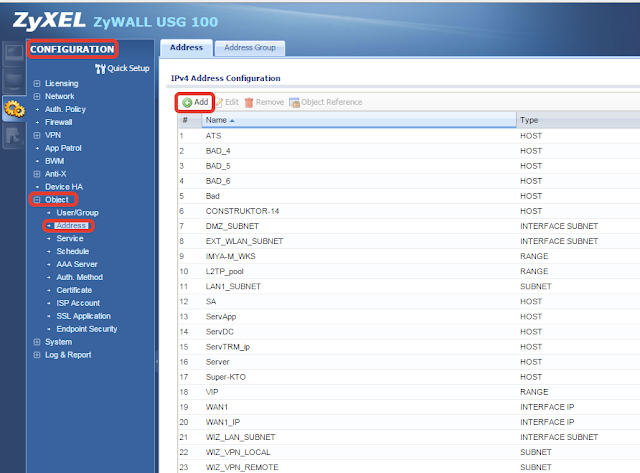

1. Для начала создадим Объект нужного нам компьютера в адресной книге. Открываем Web-консоль управления нашим устройством. Переходим во вкладку Configuration - Object - Address и нажимаем кнопку Add. (Рис.1).

Рис.1 Создание объекта нашего компьютера в адресной книге Zyxel ZyWall.

2. Присваиваем имя нашему компьютеру. В поле Address Type выбираем HOST. Также указываем IP-адрес и нажимаем Ok (Рис.2).

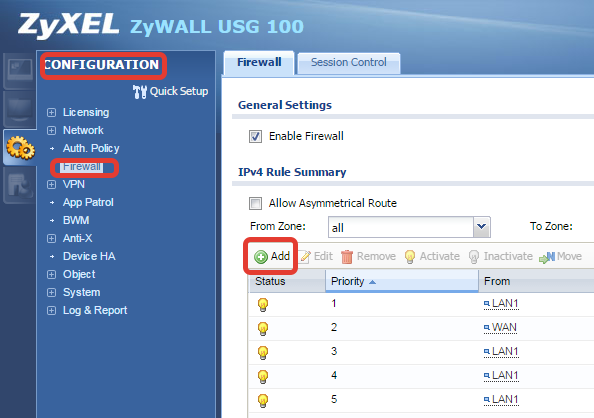

3. Далее создаем правило файервола. Переходим на вкладку Configuration - Firewall. нажимаем кнопку Add и создаем правило доступа (Рис.3).

Рис.3. Создание правила файервола.

4. Создаем правило для траффика из сети Wan в подсеть Lan (внутренняя сеть организации). Источник траффика WAN1_IP (внешний IP-адрес нашей организации), назначение траффика - наш компьютер. Service - RDP. Нажимаем Ok (Рис.4).

Рис.4. Правило для доступа к компьютеру Test по протоколу RDP.

5. Далее создаем правило NAT. Переходим на вкладку Configuration - NAT и нажимаем Add (Рис.5).

Рис.5. Добавление правила NAT.

6. Даем имя нашему правилу, тип правила (Classification) - Virtual Server. Incoming interface - wan1, Original IP - WAN1_IP (наш внешний IP-адрес), Mapped IP - наш компьютер. Port Mapping Type- port. Protocol type - TCP. Origianl\Mapped port - 3389 (по умолчанию). нажимаем Ok и создаем правило (Рис.6).

Доступ к нашему компьютеру по протоколу RDP открыт.

Рассматриваем модели ZyWALL USG 300 и ZyWALL 310. У них не обозначены WAN порты.

Вообще явные интерфейсы у малых серий Zywall 20, 50 и 100. На старщих сериях уже можно самому назначать какой порт будет WAN, какой LAN, DMZ

Настраиваются аналогично, единственное в новых Zywall X10, они слегка поменяли пункты и убрали полезную штуку как Port Grouping, там теперь надо настраивать бриджи.

По поводу SD.ZYXEL там когда как, когда отвечают через час-два, когда через пару дней. Мне обычно они отвечают в течении дня.

Вообще Zywall не плохие железки. В моём распоряжении Zywall USG 20, 100, 300, 1000 и Zywall 1100.

Новые серии у них отличаются более мощной начинкой и поддержкой. Так как на обычные Zywall прошивки теперь не выходят.

фичи фильтрации контента, спама, обновления баз антивируса - платные с лицензиями на 1-2 года.

Даа, тут много чего есть. Из всего комплекта пробовал только фильтрацию контента, которая фильтрует только HTTP траффик, HTTPS пропускает на раз-два. Проще и дешевле поднять Squid и через него фильтровать траффик.

2. Возможно ли в межсетевом экране задать несколько IP для внутренней сети. Например, для браузера задать один шлюз и направить трафик на провайдера через USB порт, а для SIP телефонии задать другой шлюз и направить соединения на другого провайдера?

Можно. Настроив тот же VLAN или просто другую локальную сеть.

3. Есть ли устройства поддерживающие интеграцию с Active Directory, чтобы создавать правила доступа как на ISA сервере?

Можно, но учтите, что Active Directory должен быть на английском. Если AD с русскими группами и пользователями, то забудьте.

Да есть еще SSO у Zyxel (http://www4.zyxel.com/products_services/sso_agent.shtml?t=p), но он только для новых Zywall 110, 310 и 1100.

Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору JekaRus

А тут смотря что надо.

У меня на Zywall USG 100 около 50 пользователей, также 15 активных IPSec VPN туннелей. 2 провайдера с балансировкой.

Работаем по RDP в 1С, также у сотрудников Lotus Notes.

Нагрузка на ЦП в среднем 20-25%.

Просто мы используем Zywall, потому что они просты в настройке (WebGUI). И стараемся придерживаться данных железок, чтоб не было мультивендорности.

Вообще Zywall не сильно популярны в сети, но как сказал vlary

Цитата:

на сайте Зухеля есть прекрасная база знаний!

с чем я согласен на все 100%. Ответы на большую часть вопросов можно там найти

Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору k3NGuru

Спасибо за совет.

Приобрели для организации Zywall 310

Очень мощный аппарат. Много возможностей и настроек. Вот бы теперь разобраться во всем.

Получилось настроить проброс портов, а вот VPN никак настроить не получается.

Настраивал VPN сервер по этой статье https://zyxel.ru/kb/2270/

Клиентов настраивал как написано тут https://zyxel.ru/kb/4576/ и тут https://zyxel.ru/kb/2085/

Уже много раз все перепроверил, но не получается соединиться.

Пишет ошибку 809 Как будто фаервол блокирует подключение.

Можно ли как то в логах Zywall посмотреть по какой причине происходит обрыв?

----------

В сортире лучше быть юзером, чем админом.

Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору Нашел где в логах посмотреть.

Отключил все правила по пробросу портов чтоб не мешали.

Теперь при подключении извне на zywall выходит ошибка 788

а в логах такая информация

Recv:[SA][VID][VID][VID][VID][VID][VID][VID][VID] IKE_LOG

The cookie pair is. 111 / 222 IKE_LOG

Recv Main Mode request from [111.111.111.111] IKE_LOG

The cookie pair is. 222 / 0x0000000000000000 IKE_LOG

priority:11, from WAN to ZyWALL, UDP, service Default_Allow_WAN_To_ZyWALL, ACCEPT ACCESS FORWARD

При чем в источнике пишет порт подключения 17485 а в приемнике 500

111.111.111.111:17485 222.222.222.222:500

Почему не подключается? Что еще можно сделать?

При чем в источнике пишет порт подключения 17485 а в приемнике 500

Это нормально. Порт источника не обязан быть 500.

Цитата:

Почему не подключается? Что еще можно сделать?

Возможно, надо использовать еще порт 4500 (NAT-T)

----------

Заслуженный SCOтовод, почетный SUNтехник и любитель Кошек

Возможно, надо использовать еще порт 4500 (NAT-T)

А куда это прописать?

Делал все по этой инструкции https://zyxel.ru/kb/2270/

Редактировать | Профиль | Сообщение | ICQ | Цитировать | Сообщить модератору Вот что сделано:

1. Перепрошил на последнюю версию прошивки с сайта zyxel.com (обратил внимание что последняя прошивка с сайта zyxel.ru обозначена как beta).

2. Включил метод шифрования 3DES через консоль SSH (по умолчанию для России доступна только версия DES).

Но все равно подключиться по VPN ни из под 7ки, ни из под 8ки, ни из под андроида, ни из под Zyxel Keenetic 4G не получается. Продолжаю копать дальше.

Теперь другая проблема. Не могу подключиться к Zywall-310 с Zyxel Keenetic 4G

Долго настраивал, перепробовал все что можно, но ничего не заработало и пришлось опять писать в техподдержку. Оказалось то, что совсем не ожидал - их невозможно настроить друг на друга.

В Keenetic есть только L2TP-клиент, но в ZyWALL не предусмотрен L2TP-сервер

В Zywall-310 только L2TPoverIPSec

Keenetic не поддерживает протокол L2TPoverIPSec, как и IPSec.

Новое устройство покупать совсем не хочется. Можно ли перепрошить Keenetic чтобы появилась поддержка L2TPoverIPSec пусть даже и не родной прошивкой. Есть еще DIR-632 можно ли его перепрошить и подключать по L2TPoverIPSec.

Powered by Ikonboard "v2.1.7b" © 2000 Ikonboard.com

Modified by Ru.Board

© Ru.Board 2000-2016

Как настроить аппаратный шлюз серии ZyWALL USG для подключения к Интернету, когда авторизация не используется, а провайдером выдан только глобальный статический IP-адрес и адрес DNS-сервера?

Ответ:Подключитесь к веб-конфигуратору аппаратного шлюза ZyWALL USG. Настройку статического IP-адреса выполните в меню Configuration > Network > Interface > Ethernet. а настройку DNS-сервера выполните в меню Configuration > System > DNS.

В ZyWALL USG возможно настроить клонирование MAC-адреса, если в сети провайдера существует привязка по MAC-адресам (провайдер требует определенный MAC-адрес для предоставления доступа к Интернету).

Рассмотрим подробнее настройку аппаратного шлюза ZyWALL USG для подключения к Интернету при использовании статического IP-адреса.

1. Зайдите в меню Configuration > Network > Interface > Ethernet для настройки статического IP-адреса на WAN-интерфейсе устройства (щелкните по записи конфигурации WAN-интерфейса и затем нажмите Edit ).

В открывшемся окне Edit Ethernet в разделе IP Address Assignment установите Use Fixed IP Address. В поле IP Address укажите статический IP-адрес, выданный провайдером, в поле Subnet Mask - маску подсети и в поле Gateway - IP-адрес шлюза. Нажмите кнопку OK для сохранения настроек.

Проверьте, чтобы в меню Configuration > Network > Interface > Trunk был включен параметр Enable Default SNAT (для предоставления пользователям локальной сети с внутренними IP-адресами доступа к сети Интернет). Для отображения этого параметра в левом верхнем углу нажмите Show Advanced Settings. По умолчанию параметр Enable Default SNAT включен.

2. Для настройки IP-адреса DNS-сервера зайдите в меню System > DNS.

В разделе Domain Zone Forwarder нажмите Add для создания новой записи. В поле Domain Zone можно указать доменную зону. Например, zyxel.com.tw является доменной зоной для доменного имени www.zyxel.com.tw. Введите символ * (звездочка), если все доменные зоны обслуживает DNS-сервер.

В поле Public DNS Server укажите IP-адрес DNS-сервера (значение 0.0.0.0 использовать нельзя). Нажмите кнопку OK для сохранения настроек.

3. Если в сети провайдера существует привязка по MAC-адресам (провайдер требует определенный MAC-адрес для предоставления доступа к Интернету), настройте клонирование MAC-адреса в ZyWALL USG.

Зайдите в меню Configuration > Network > Interface > Ethernet для настройки статического IP-адреса на WAN-интерфейсе устройства (щелкните по записи конфигурации WAN-интерфейса и затем нажмите Edit ).

В открывшемся окне Edit Ethernet в левом верхнем углу нажмите Show Advanced Settings для отображения дополнительных параметров.

В появившемся разделе MAC Address Setting установите значение Overwrite Default MAC Address и затем нажмите кнопку Clone by host (Клонировать с хоста).

В окне Clone MAC Address укажите IP-адрес компьютера, с которого вы хотите клонировать MAC-адрес, чтобы на WAN-интерфейсе заменить MAC-адрес аппаратного шлюза (используется по умолчанию) указанным MAC-адресом сетевого адаптера.

Нажмите кнопку OK для продолжения. Затем вы увидите, что в поле Overwrite Default MAC Address был добавлен MAC-адрес сетевого адаптера компьютера (в нашем примере использующего IP-адрес 192.168.1.35). Именно этим указанным MAC-адресом аппаратный шлюз ZyWALL USG будет подменять свой собственный (установленный по умолчанию) MAC-адрес.

Нажмите кнопку OK для сохранения настроек.

Затем для проверки подключения с компьютера локальной сети выполните пинг до IP-адреса DNS-сервера 8.8.8.8 и сайта google.com. Предварительно компьютер должен быть подключен к LAN-портам аппаратного шлюза и получить по умолчанию автоматически от устройства IP-адрес по DHCP.

Информация подготовлена учебным центром Zyxel. Больше информации по сетевым технологиям и оборудованию Вы можете получить на наших курсах