Рейтинг: 4.4/5.0 (1882 проголосовавших)

Рейтинг: 4.4/5.0 (1882 проголосовавших)Категория: Инструкции

slayer696 27 Июн 2016

slayer696 27 Июн 2016

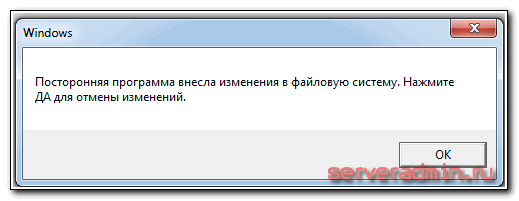

Добрый день, классический сценарий, пришло письмо с проблемным заказом,

не глядя щелкнул файл с расширением .html, далее .js (прикрепил сохраненный файл из письма)

почти все видео и изображения и все текстовые файлы (.xls. doc) имеют окончание в расширении .enigma !

Помогите пожалуйста дешифровать файлы!

антивирус ничего не нашел (Сканер Dr.Web, cureit)

Сообщение было изменено pig. 27 Июнь 2016 - 14:43

Опасные файлы публиковать запрещено

Dr.Robot 27 Июн 2016

Dr.Robot 27 Июн 2016

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе.

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ - сканера Dr. Web (или CureIt!. если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

- попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

- детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

- дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее .

Что НЕ нужно делать:

- лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

- переустанавливать операционную систему;

- менять расширение у зашифрованных файлов;

- очищать папки с временными файлами, а также историю браузера;

- использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из "Аптечки сисадмина" Dr. Web;

- использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

- прислать в вирусную лабораторию Dr. Web https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба - это номер Вашего запроса, содержащий строку вида [drweb.com #3219200] ;

4. При возникновении проблем с интернетом, таких как "не открываются сайты", в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа "Содержание сайта заблокировано" и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

v.martyanov 27 Июн 2016

v.martyanov 27 Июн 2016

Группа: Друг Сайта

Статус: вне форума

Наболевшые вопросы и непонятки работы линукса.

Ядро операционной системы Linux в ресивере отвечает за все - за работу с памятью, с сетевыми устройствами, с дисковыми устройствами,с шиной I2C по которой управляются тюнеры, работу пульта ДУ и т.д.

Описание корневых папок в структуре файловой системы ресивера:

• Группа каталогов с исполняемыми файлами:

- /bin

- /sbin

- /usr/bin

- /usr/sbin - каталоги, содержащие основные исполняемый файлы системы (бинарники). Содержимое этих каталогов нам будет нужно постоянно в работе с системой, но совершенно ни к чему туда часто заглядывать. Проще говоря туда лучше не лазить, если не знаешь что там и для чего.

• /boot - это папка файлов, требуемых для запуска операционной системы. Здесь находится стартовая заставка bootlogo. Именно её мы видим сразу при старте ресивера.

• /etc - каталог с основными конфигурационными файлами системы и стартовыми сценариями.

- /etc/enigma2, служит для хранения настроек ресивера. В частности при смене имиджа на новый, достаточно перенести эту папку, что бы ни чего заново не настраивать, кроме эмулятора и дополнительных плагинов.

- /etc/init.d - подкаталог, в котором находятся скрипты для запуска основных сервисов;

- /etc/rc.d и(или) /etc/rc.d.X - каталоги, определяющие порядок запуска сервисов;

- в подкаталоге /etc/init.d/tuxbox лежит файл sattelite.xml со списком всех возможных спутников и транспондеров;

- в подкаталоге /etc/init.d/tuxbox/config должны располагаться файлы конфигурации эму MPCS;

- файл /etc/fstab содержит список устройств и файловых систем которые монтируются при запуске системы.

• /dev - содержит список всех обнаруженных linux-ядром устройств. Это могут быть жесткие диски, USB порты и т.д. Все устройства представляются в виде спец. файлов. Для того чтобы обратиться к каком-либо устройству необходимо указать этот "файл". Например: /dev/sda1 - первый раздел диска (hdd или флеш-диска)

• /home - личная папка юзера системы (root), домашний каталог, аналог папки типа "Мои документы" в windows-системах.

• /lib и /usr/lib - каталоги системных библиотек и модулей ядра необходимые для исполняемых файлов содержащихся в /bin и /sbin.

- /lib/modules/ - содержит модули ядра (драйвера устройств).

• /proc и /sys - это псевдофайловые системы. Т.е. внутренняя файловая система, хранящая самые свежие сведения обо всех процессах, запущенных на вашем ресивере. Содержимое каждого файла определяется в реальном времени и находится в памяти ОС. Через них обеспечивается прямой доступ к устройствам. /proc/ - содержит специальные файлы, которые извлекают или посылают информацию ядру. (Да-да, в Linux можно управлять всем, даже ядром!) В качестве примера можно привести информацию о процессоре (/proc/cpuinfo) и системной памяти (/proc/meminfo). Пользоваться этими каталогами нет необходимости. Прочитали, узнали и забыли. sm1:

• /tmp - каталог для хранения временных файлов, все файлы в нем удаляются после перезагрузки. В этот каталог помещают пакеты плагинов (*.ipk, *.tar) для установки, лог-файлы и т.п.

• /var - содержит различную (variable) информацию используемую приложениями, включая логи, буферы и т.д. т.е. специальный каталог, где находятся часто меняющиеся данные.

Внутри /var имеются подкаталоги сведений, /lig системные журналы, /run запущенные демоны и т.д.

- /var/log - используется приложениями как хранилище логов;

- /var/lock - используется для записи lock-файлов позволяющих отслеживать какие ресурсы в данный момент используются;

В принципе при использовании нашей OS, он не используется для настройки пользователем и содержит в себе все необходимые симлинки на рабочие папки в /usr. Например /var/keys - в нем ищет свои настройки эмулятор MGCamd, но т.к. папка временная, её нет. Вместо неё там находится ссылка на каталог с настройками /usr/keys.

• /usr - каталог программ пользователя. Тут находится сама оболочка Enigma2, плагины, скины и все, что к ним необходимо.

- подпапка /usr/keys служит для размещения файлов конфигурации эмуляторов и файлов ключей;

- подпапка /usr/sсriрt отведена для личных скриптов. В ней как раз и находятся скрипты (файлы с расширением .sh) запуска установленных эмуляторов в ресивере;

- подпапка /usr/lib/enigma2/python содержит основные файлы Энигмы (в частности, например в /usr/lib/enigma2/python/Plugins/Extensions содержатся установленные плагины);

- подпапка /usr/share/ хранит так же файлы bootlogo;

- подпапка /usr/share/enigma2 для скинов и начальных настроек;

- подпапка /usr/share/fonts содержит все системные шрифты и и шрифты для скинов.

Следует знать, что в Linux нет понятия системный диск. А есть единый каталог, он называется корень файловой системы в котором размещаются все последующие каталоги (каталоги с программами, файлами конфигурации и т.д.)

При подключении жесткого диска или флешки linux-ядро определяет их, так же определяются разделы и файловые системы на этих носителях и в соответствии с этими данными в каталоге /dev создаются файлы соответствующего устройства.

Для того чтобы начать использовать жесткий диск или флешку их необходимо смонтировать. Монтирование может происходить автоматически либо в ручном режиме. Как правило при подключении жесткого диска или флешки они монтируются автоматически и от пользователя не нужно никаких доп. действий.

• Все сменные устройства HDD, USB DVD, USB Flash монтируются в каталог /media

- /media/hdd - точка монтирования для жестких дисков;

- /media/usb - точка монтирования для usb-flash дисков.

• /mnt - зарезервирована для временно подключаемых файловых систем. Для подключения накопителей рекомендуется использовать директорию /media/. Автоматически определяемые накопители буду доступны так же в директории /media/*

основные пути:

1.Файл загрузочного экрана - boot\bootlogo.mvi

2.Файл ваших спутников - etc\tuxbox\satellites.xml

3.Файл раскладки пульта - usr\local\share\enigma2\keymap.xml

4.Папка скинов - usr\local\share\enigma2\**.**(здесь также находятся пиконы)

5.Папка плагинов - usr\lib\enigma2\python\Plugins\Extensions\**.**

6.Папка конфигурационных файлов ваших протоколов кардшаринга var\keys\**.**

7.Папка, где после сохранения вы найдете ваш backup - root\**.**

8.Путь к файлу rcS - etc\init.d\rcS

9.Путь к папке модулей - lib\modules\**.**

10.Папка для хранения установочных пакетов **.ipk и **.tar - tmp\**.**

11.Папка, где хранятся все ваши первоначальные настройки, а также фаворитные списки и букеты - etc\enigma2\**.**

12.Crash-логи сохраняются в папке hdd\**.**

ПРИМ. эмуляторы могут лежать в var\bin или в var\emu. права на папку и сам эмулятор-755 или 777.

основные проги:

DCC 2.96 - работа с файловой системой(т.е.,правка файлов,закидывание новых или или уничтожение ненужных и т.д.)

DreamBoxEdit-редактор каналов и установок-создаём фавориты,перемещаем и переименовываем каналы,устанавливаем родительский контроль.

3CSyslog-прога для снятия логов,если есть проблемы при общении с т.шурой.

WinMTR-проверка трассы,для тех же целей,что и 3CSyslog,но она показывает не логи,а проблемные узлы при передачи даных от сервера к вам. можно так же использовать прогу HoverIP,но она менее информативна.

все проги без труда можно найти и скачать в инете. Или скачайте плейлист на 183 канала, в том числе 37 HD.

Copyright © 2009-2014 Powered by © 2014

Все файлы, находящиеся на форуме, были найдены в сети Интернет как свободно распространяемые и добавлены на сайт посетителями сайта исключительно в ознакомительных целях.

Администрация ресурса не несет ответственности за файлы, расположенные на форуме. Если Вы являетесь правообладателем (подтвердив своё авторство) и Вас не устраивают условия, на которых

Ваш продукт представлен на данном ресурсе, просьба немедленно сообщить с целью устранения правонарушения. Использование материалов сайта возможно только с разрешения администрации.

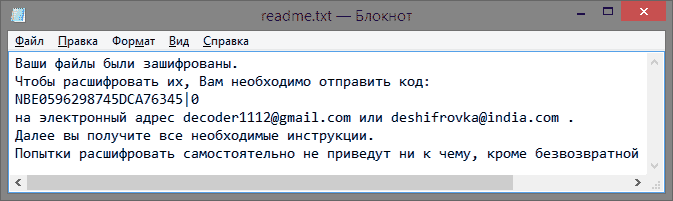

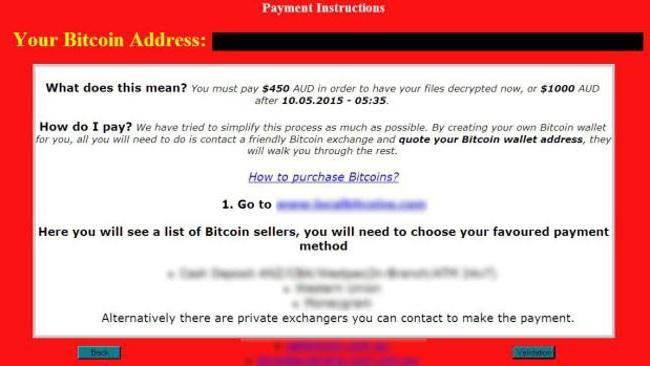

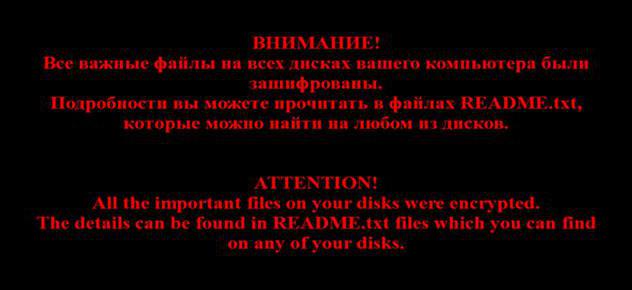

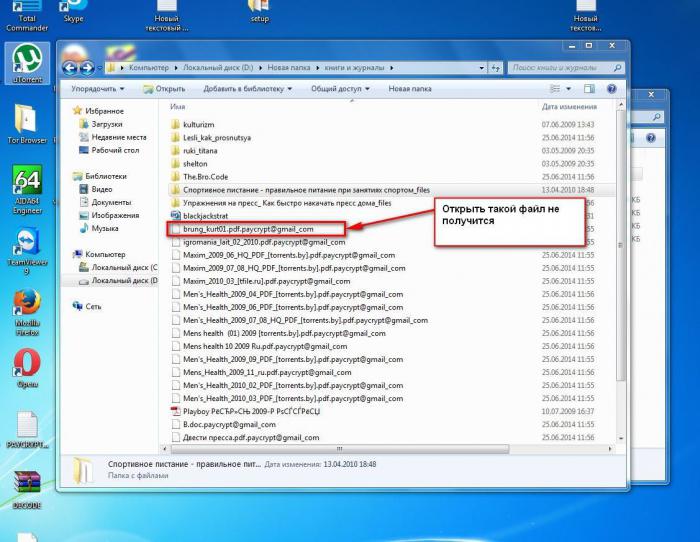

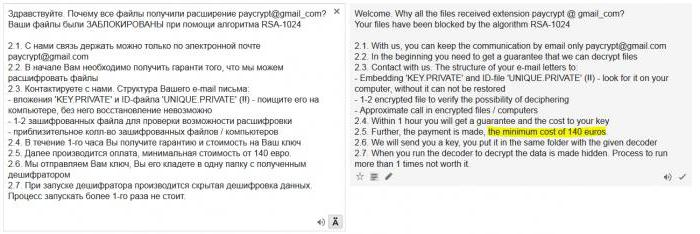

Если на компьютере появилось текстовое сообщение, в котором написано, что ваши файлы зашифрованы, то не спешите паниковать. Какие симптомы шифрования файлов? Привычное расширение меняется на *.vault, *.xtbl, *.HELP@AUSI.COM_XO101 и т.д. Открыть файлы нельзя – требуется ключ, который можно приобрести, отправив письмо на указанный в сообщении адрес.

Для того, чтобы в дальнейшем у Вас таких проблем не возникало настоятельно рекомендуем приобрести Kaspersky Internet Security. который заточен на предотвращение подобных атак.

Откуда у Вас зашифрованные файлы?Компьютер подхватил вирус, который закрыл доступ к информации. Часто антивирусы их пропускают, потому что в основе этой программы обычно лежит какая-нибудь безобидная бесплатная утилита шифрования. Сам вирус вы удалите достаточно быстро, но с расшифровкой информации могут возникнуть серьезные проблемы.

Техническая поддержка Лаборатории Касперского, Dr.Web и других известных компаний, занимающихся разработкой антивирусного ПО, в ответ на просьбы пользователей расшифровать данные сообщает, что сделать это за приемлемое время невозможно. Есть несколько программ, которые могут подобрать код, но они умеют работать только с изученными ранее вирусами. Если же вы столкнулись с новой модификацией, то шансов на восстановление доступа к информации чрезвычайно мало.

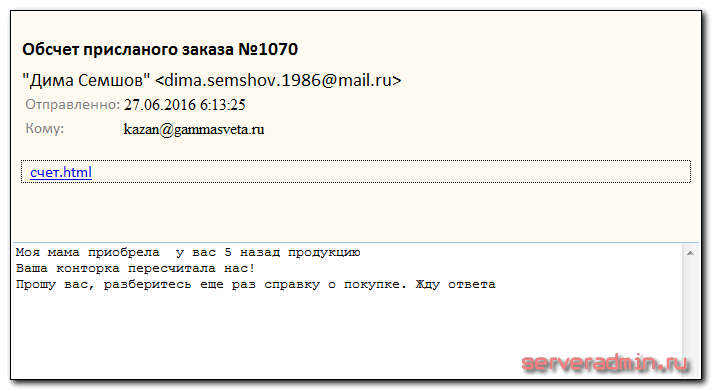

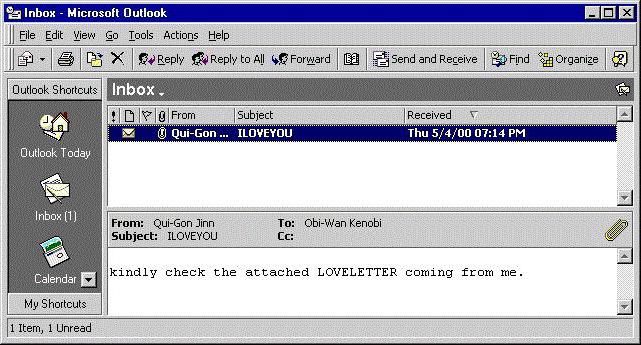

Как вирус-шифровальщик попадает на компьютер?В 90% случаев пользователи сами активируют вирус на компьютере. открывая неизвестные письма. После на e-mail приходит послание с провокационной темой – «Повестка в суд», «Задолженность по кредиту», «Уведомление из налоговой инспекции» и т.д. Внутри фейкового письма есть вложение, после скачивания которого шифровальщик попадает на компьютер и начинает постепенно закрывать доступ к файлам.

Шифрование не происходит моментально, поэтому у пользователей есть время, чтобы удалить вирус до того, как будет зашифрована вся информация. Уничтожить вредоносный скрипт можно с помощью чистящих утилит Dr.Web CureIt, Kaspersky Internet Security и Malwarebytes Antimalware.

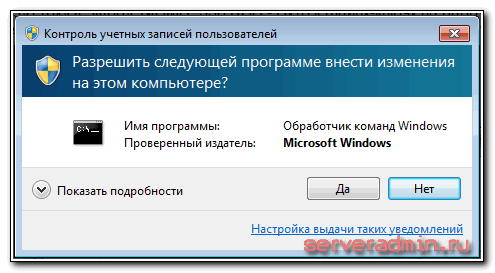

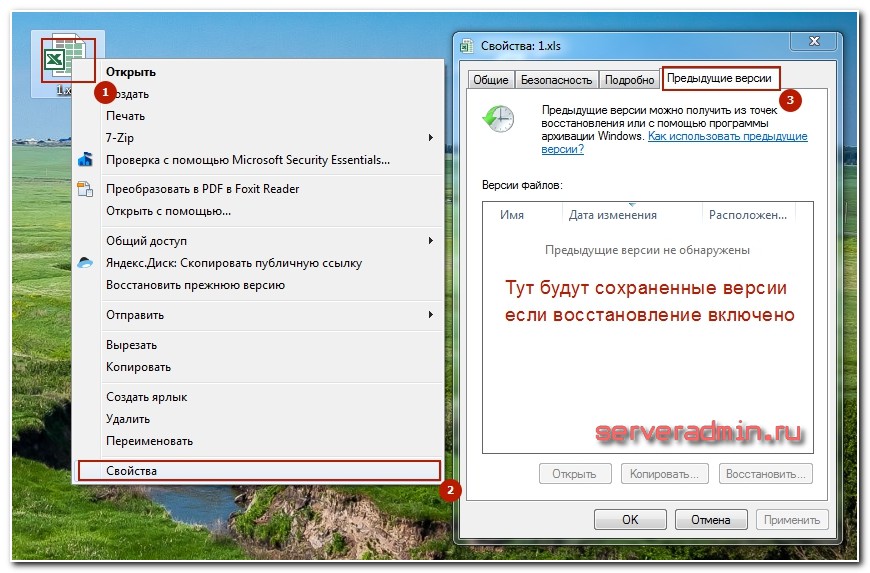

Способы восстановления файловЕсли на компьютере была включена защита системы, то даже после действия вируса-шифровальщика есть шансы вернуть файлы в нормальное состояние, используя теневые копии файлов. Шифровальщики обычно стараются их удалить, но иногда им не удается это сделать из-за отсутствия полномочий администратора.

Восстановление предыдущей версии:

Чтобы предыдущие версии сохранялись, нужно включить защиту системы.

Важно: защита системы должна быть включена до появления шифровальщика, после это уже не поможет.

Если вы предприняли эти меры до появления вируса, зашифровывающего файлы, то после очистки компьютер от вредоносного кода у вас будут хорошие шансы на восстановление информации.

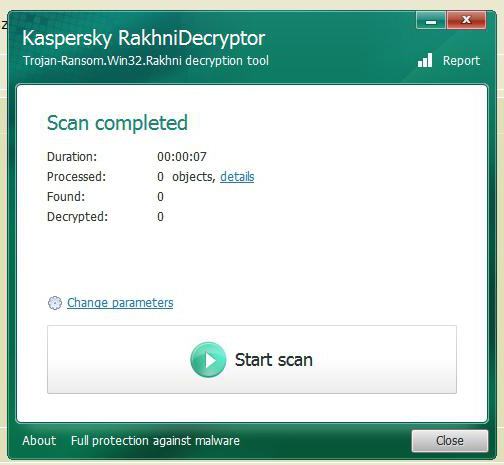

Использование специальных утилитЛаборатория Касперского подготовила несколько утилит, помогающих открыть зашифрованные файлы после удаления вируса. Первый дешифратор, который стоит попробовать применить – Kaspersky RectorDecryptor .

Если вредоносная программа не изменила расширение у файлов, то для расшифровки необходимо собрать их в отдельную папку. Если утилита RectorDecryptor, загрузите с официального сайта Касперского еще две программы – XoristDecryptor и RakhniDecryptor.

Последняя утилита от Лаборатории Касперского называется Ransomware Decryptor. Она помогает расшифровать файлы после вируса CoinVault, который пока не очень распространен в Рунете, но скоро может заменить другие трояны.

Принцип работы у программ одинаковый – вы указываете на один зашифрованный файл, к которому программа пытается подобрать ключ.

Процесс подбора пароля может затянуться надолго (на Intel Core i5-2400 файл с расширением *.crypt может расшифровываться до 120 суток). Все это время компьютер нельзя выключать.

Никогда не платите деньги злоумышленника, таким образом вы поощряете преступную деятельность. Многие пользователи так поступают, но очень редко получают результат – злоумышленники могут оставить вас и без денег, и без нужной информации.

Обязательно установите себе специальную защиту от Касперского (ссылка в начале статьи), поверьте, эти 1800 рублей сэкономят Вам очень много сил, денег и нервов.

После прочтения статьи рекомендуем к просмотру очень полезное видео по расшифровке файлов:

February 19, 2016

Сами по себе вирусы как компьютерная угроза сегодня никого не удивляют. Но если раньше они воздействовали на систему в целом, вызывая сбои в ее работоспособности, сегодня, с появлением такой разновидности, как вирус-шифровальщик, действия проникающей угрозы касаются больше пользовательских данных. Он представляет собой, быть может, даже большую угрозу, чем деструктивные для Windows исполняемые приложения или шпионские апплеты.

Что такое вирус-шифровальщик?Сам по себе код, прописанный в самокопирующемся вирусе, предполагает шифрование практически всех пользовательских данных специальными криптографическими алгоритмами, не затрагивающее системные файлы операционной системы.

Сначала логика воздействия вируса многим была не совсем понятна. Все прояснилось только тогда, когда хакеры, создававшие такие апплеты, начали требовать за восстановление начальной структуры файлов деньги. При этом сам проникший вирус-шифровальщик расшифровать файлы в силу своих особенностей не позволяет. Для этого нужен специальный дешифратор, если хотите, код, пароль или алгоритм, требуемый для восстановления искомого содержимого.

Принцип проникновения в систему и работы кода вирусаКак правило, «подцепить» такую гадость в Интернете достаточно трудно. Основным источником распространения «заразы» является электронная почта на уровне инсталлированных на конкретном компьютерном терминале программ вроде Outlook, Thunderbird, The Bat и т. д. Заметим сразу: почтовых интернет-серверов это не касается, поскольку они имеют достаточно высокую степень защиты, а доступ к пользовательским данным возможен разве что на уровне облачных хранилищ.

Другое дело – приложение на компьютерном терминале. Вот тут-то для действия вирусов поле настолько широкое, что и представить себе невозможно. Правда, тут тоже стоит сделать оговорку: в большинстве случаев вирусы имеют целью крупные компании, с которых можно «содрать» деньги за предоставление кода расшифровки. Это и понятно, ведь не только на локальных компьютерных терминалах, но и на серверах таких фирм может храниться не то что полностью конфиденциальная информация, но и файлы, так сказать, в единственном экземпляре, не подлежащие уничтожению ни в коем случае. И тогда расшифровка файлов после вируса-шифровальщика становится достаточно проблематичной.

Конечно, и рядовой пользователь может подвергнуться такой атаке, но в большинстве случаев это маловероятно, если соблюдать простейшие рекомендации по открытию вложений с расширениями неизвестного типа. Даже если почтовый клиент определяет вложение с расширением .jpg как стандартный графический файл, сначала его обязательно нужно проверить штатным антивирусным сканером, установленным в системе.

Если этого не сделать, при открытии двойным кликом (стандартный метод) запустится активация кода, и начнется процесс шифрования, после чего тот же Breaking_Bad (вирус-шифровальщик) не только будет невозможно удалить, но и файлы после устранения угрозы восстановить не удастся.

Общие последствия проникновения всех вирусов такого типаКак уже говорилось, большинство вирусов этого типа проникают в систему через электронную почту. Ну вот, допустим, в крупную организацию, на конкретный зарегистрированный мэйл приходит письмо с содержанием вроде «Мы изменили контракт, скан во вложении» или «Вам отправлена накладная по отгрузке товара (копия там-то)». Естественно, ничего не подозревающий сотрудник открывает файл и…

Все пользовательские файлы на уровне офисных документов, мультимедиа, специализированных проектов AutoCAD или еще каких-либо архиважных данных моментально зашифровываются, причем, если компьютерный терминал находится в локальной сети, вирус может передаваться и дальше, шифруя данные на других машинах (это становится заметным сразу по «торможению» системы и зависанию программ или запущенных в данный момент приложений).

По окончании процесс шифрования сам вирус, видимо, отсылает своеобразный отчет, после чего компании может прийти сообщение о том, что в систему проникла такая-то и такая-то угроза, и что расшифровать ее может только такая-то организация. Обычно это касается вируса paycrypt@gmail.com. Дальше идет требование оплатить услуги по дешифровке с предложением отправки нескольких файлов на электронную почту клиента, чаще всего являющуюся фиктивной.

Вред от воздействия кодаЕсли кто еще не понял: расшифровка файлов после вируса-шифровальщика – процесс достаточно трудоемкий. Даже если не «вестись» на требования злоумышленников и попытаться задействовать официальные государственные структуры по борьбе с компьютерными преступлениями и их предотвращению, обычно ничего путного не получается.

Если удалить все файлы, произвести восстановление системы и даже скопировать оригинальные данные со съемного носителя (естественно, если таковая копия имеется), все равно при активированном вирусе все будет зашифровано заново. Так что особо обольщаться не стоит, тем более что при вставке той же флешки в USB-порт пользователь даже не заметит, как вирус зашифрует данные и на ней. Вот тогда точно проблем не оберешься.

Первенец в семействеТеперь обратим внимание на первый вирус-шифровальщик. Как вылечить и расшифровать файлы после воздействия исполняемого кода, заключенного во вложении электронной почты с предложением знакомства, в момент его появления никто еще не думал. Осознание масштабов бедствия пришло только со временем.

Тот вирус имел романтическое название «I Love You». Ничего не подозревающий юзер открывал вложение в месседже «элетронки» и получал полностью невоспроизводимые файлы мультимедиа (графика, видео и аудио). Тогда, правда, такие действия выглядели более деструктивными (нанесение вреда пользовательским медиа-библиотекам), да и денег за это никто не требовал.

Самые новые модификацииКак видим, эволюция технологий стала достаточно прибыльным делом, особенно если учесть, что многие руководители крупных организаций моментально бегут оплачивать действия по дешифрации, совершенно не думая о том, что так можно лишиться и денег, и информации.

Кстати сказать, не смотрите на все эти «левые» посты в Интернете, мол, "я оплатил/оплатила требуемую сумму, мне прислали код, все восстановилось". Чушь! Все это пишут сами разработчики вируса с целью привлечения потенциальных, извините, «лохов». А ведь, по меркам рядового юзера, суммы для оплаты достаточно серьезные: от сотни до нескольких тысяч или десятков тысяч евро или долларов.

Теперь посмотрим на новейшие типы вирусов такого типа, которые были зафиксированы относительно недавно. Все они практически похожи и относятся не только к категории шифровальщиков, но еще и к группе так называемых вымогателей. В некоторых случаях они действуют более корректно (вроде paycrypt), вроде бы высылая официальные деловые предложения или сообщения о том, что кто-то заботится о безопасности пользователя или организации. Такой вирус-шифровальщик своим сообщением просто вводит юзера в заблуждение. Если тот предпримет хоть малейшее действие по оплате, все – «развод» будет по полной.

Вирус XTBLОтносительно недавно появившийся вирус XTBL можно отнести к классическому варианту шифровальщика. Как правило, он проникает в систему через сообщения электронной почты, содержащие вложения в виде файлов с расширением .scr, которое является стандартным для скринсейвера Windows. Система и пользователь думают, что все в порядке, и активируют просмотр или сохранение вложения.

Увы, это приводит к печальным последствиям: имена файлов преобразуются в набор символов, а к основному расширению добавляется еще .xtbl, после чего на искомый адрес почты приходит сообщение о возможности дешифровки после оплаты указанной суммы (обычно 5 тысяч рублей).

Вирус CBFДанный тип вируса тоже относится к классике жанра. Появляется он в системе после открытия вложений электронной почты, а затем переименовывает пользовательские файлы, добавляя в конце расширение вроде .nochance или .perfect.

К сожалению, расшифровка вируса-шифровальщика такого типа для анализа содержимого кода даже на стадии его появления в системе не представляется возможной, поскольку после завершения своих действий он производит самоликвидацию. Даже такое, как считают многие, универсальное средство, как RectorDecryptor, не помогает. Опять же пользователю приходит письмо с требованием оплаты, на что дается два дня.

Вирус Breaking_BadЭтот тип угроз работает по той же схеме, но переименовывает файлы в стандартном варианте, добавляя к расширению .breaking_bad.

Этим ситуация не ограничивается. В отличие от предыдущих вирусов, этот может создавать и еще одно расширение - .Heisenberg, так что найти все зараженные файлы не всегда можно. Так что Breaking_Bad (вирус-шифровальщик) является достаточно серьезной угрозой. Кстати сказать, известны случаи, когда даже лицензионный пакет Kaspersky Endpoint Security 10 пропускает угрозу этого типа.

Вирус paycrypt@gmail.comВот еще одна, пожалуй, самая серьезная угроза, которая направлена большей частью на крупные коммерческие организации. Как правило, в какой-то отдел приходит письмо, содержащее вроде бы изменения к договору о поставке, или даже просто накладная. Вложение может содержать обычный файл .jpg (типа изображение), но чаще – исполняемый скрипт .js (Java-апплет).

Как расшифровать вирус-шифровальщик этого типа? Судя по тому, что там применяется некий неизвестный алгоритм RSA-1024, никак. Если исходить из названия, можно предположить, что это 1024-битная система шифрования. Но, если кто помнит, сегодня самой совершенной считается 256-битная AES.

Вирус-шифровальщик: как вылечить и расшифровать файлы при помощи антивирусного ПОНа сегодняшний день для расшифровки угроз такого типа решений пока не найдено. Даже такие мэтры в области антивирусной защиты, как Kaspersky, Dr. Web и Eset, не могут найти ключ к решению проблемы, когда в системе наследил вирус-шифровальщик. Как вылечить файлы? В большинстве случаев предлагается отправить запрос на официальный сайт разработчика антивируса (кстати, только при наличии в системе лицензионного ПО этого разработчика).

При этом нужно прикрепить несколько зашифрованных файлов, а также их "здоровые" оригиналы, если таковые имеются. В целом же, по большому счету мало кто сохраняет копии данных, так что проблема их отсутствия только усугубляет и без того нелицеприятную ситуацию.

Возможные способы идентификации и устранения угрозы вручнуюДа, сканирование обычными антивирусами угрозы определяет и даже удаляет их из системы. Но что делать с информацией?

Некоторые пытаются использовать программы-дешифраторы вроде упомянутой уже утилиты RectorDecryptor (RakhniDecryptor). Отметим сразу: это не поможет. А в случае с вирусом Breaking_Bad так и вовсе может только навредить. И вот почему.

Дело в том, что люди, создающие такие вирусы, пытаются обезопасить себя и дать наставление другим. При использовании утилит для дешифровки вирус может отреагировать таким образом, что вся система «слетит», причем с полным уничтожением всех данных, хранящихся на жестких дисках или в логических разделах. Это, так сказать, показательный урок в назидание всем тем, кто не хочет платить. Остается надеяться только на официальные антивирусные лаборатории.

Кардинальные методыВпрочем, если уж дела совсем плохи, придется информацией пожертвовать. Чтобы полностью избавиться от угрозы, нужно отформатировать весь винчестер, включая виртуальные разделы, после чего установить «операционку» заново.

К сожалению, иного выхода нет. Даже откат системы до определенной сохраненной точки восстановления не поможет. Вирус, может быть, и исчезнет, но файлы так и останутся зашифрованными.

Вместо послесловияВ заключение стоит отметить, что ситуация такова: вирус-шифровальщик проникает в систему, делает свое черное дело и не лечится никакими известными способами. Антивирусные средства защиты оказались не готовы к такому типу угроз. Само собой разумеется, что обнаружить вирус после его воздействия или удалить можно. Но зашифрованная информация так и останется в неприглядном виде. Так что хочется надеяться, что лучшие умы компаний-разработчиков антивирусного ПО все-таки найдут решение, хотя, судя по алгоритмам шифрования, сделать будет очень непросто. Вспомнить хотя бы шифровальную машину Enigma, которая во времена Второй мировой войны была у немецкого флота. Лучшие криптографы не могли решить проблему алгоритма для дешифровки сообщений, пока не заполучили устройство в свои руки. Так обстоят дела и тут.

Внимание! Рекомендации написаны специально для пользователя ikoralf. Если рекомендации написаны не для вас, не используйте их -

это может повредить вашей системе. Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

____________________________________________

Прокси в FireFox настраивали самостоятельно?

Создайте текстовый файл fixlist.txt в папке с Farbar Recovery Scan Tool.

Cкопируйте в него текст из окна "winbatch" ниже и сохраните.

Windows Batch file

Отключите до перезагрузки антивирус, запустите FRST, нажмите Fix и подождите. Программа создаст лог-файл (Fixlog.txt). Прикрепите его к своему следующему сообщению.

Компьютер будет перезагружен автоматически.

Подробнее читайте в этом руководстве.

Приветствую вас, дорогие читатели! В этой статье автор решил продолжить тему спутникового телевидения, которая, к сожалению, на блоге давно уже не звучала. Поэтому сегодня, у на повестке дня весьма интересное направление.

А конкретно поговорим о том, как быстро и просто устанавливать на спутниковый тюнер GI S8120 плагины. Также вы узнаете где их скачивать. В общем, затронем весь перечень вопросов, связанный с инсталляцией расширений на ваш ресивер.

Содержание статьи:Кстати, сразу следует отметить тот факт, что в этой публикации мы рассмотрим особенности процесс установки плагинов на двух оболочках. Первой на очереди будет Spark. а второй, соответственно, Enigma 2.

Итак, друзья-товарищи, перед тем как плагин установить, его нужно где-то найти и скачать. Если вы внимательно читали предыдущие статьи на эту тему, то помните, что самым профильным ресурсом в интернете для тюнеров марки GI, является форум giclub.tv.

Именно там располагается большой архив различных расширений. Стоит напомнить, что сразу автор рассматривает ПО для оболочки Spark. Итак, выбрали что понравилось, переходим к самой установке:

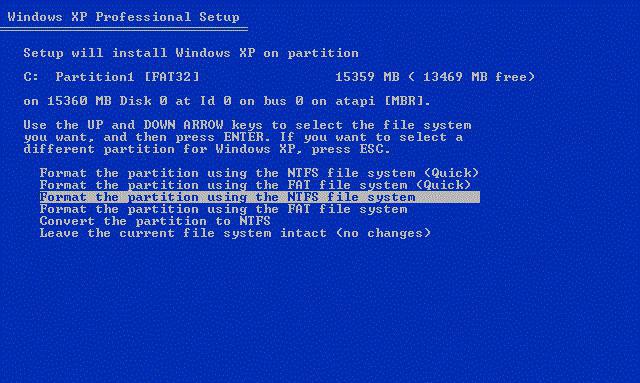

Скачиваем нужное расширение и распаковываем его на флешку с файловой системой FAT32. Причем иерархия папок должна быть строго в такой последовательности: "plugin-var-дальше файлы самого плагина". Вот пример:

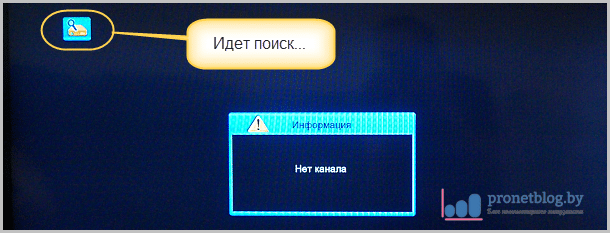

Надеюсь вам стало понятно, как нужно правильно распаковывать сам архив с расширением. Теперь вставляем наш USB-накопитель в соответствующий разъем на задней стенке тюнера и ждем пока окончится процесс поиска файлов:

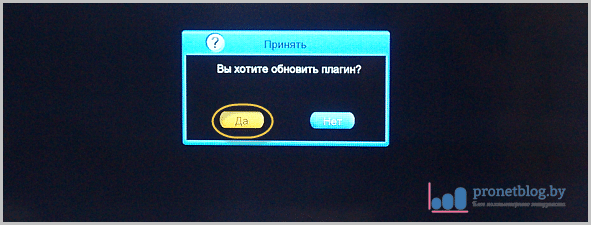

После чего появится сообщение с предложением обновить плагин. Согласитесь:

На этом шаге, начнется процесс установки плагина в ваш ресивер. Нужно будет подождать около минуты, а затем вам будет сказано, что все прошло хорошо:

После этого ваш ресивер GI S8120 уйдет на перезагрузку, а вы, тем временем, извлеките из него флешку. Если этого не сделать, будет постоянно маячить сообщение, с предложением снова обновить файлы. Вам это надо?

Так, теперь можно проверить, действительно ли установилось так желаемое вами расширение. Нажмите на пульте кнопку "Menu" и зайдите в раздел "Плагины":

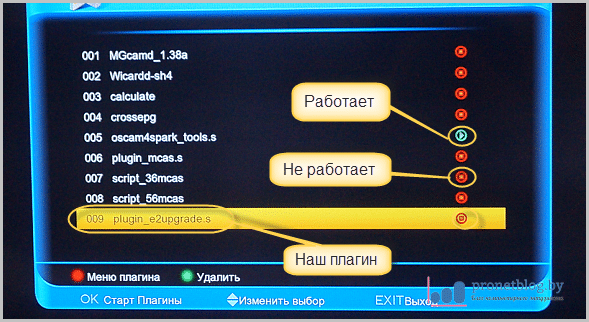

Как видно на скриншоте ниже, в общем списке плагинов имеется и наш, так сказать, свеже установленный:

Кстати, обратите внимание на маленькие значки справа от основного списка. Это индикаторы статуса расширения. Если горит синий треугольник, значит оно работает. Если же светится красный квадрат, значит нет.

Для того, чтобы запустить приложение, нужно навести на него курсор и нажать на пульте центральную кнопку "ОК". И, соответственно, точно также его можно остановить. Вот и вся, в принципе, премудрость. Как видите, все просто.

Теперь давайте рассмотрим процесс установки для альтернативной оболочки Enigma 2. Если вы ее самостоятельно устанавливали и пользуетесь, например, для просмотра кардшаринга (что незаконно), то вам тоже будет интересно:

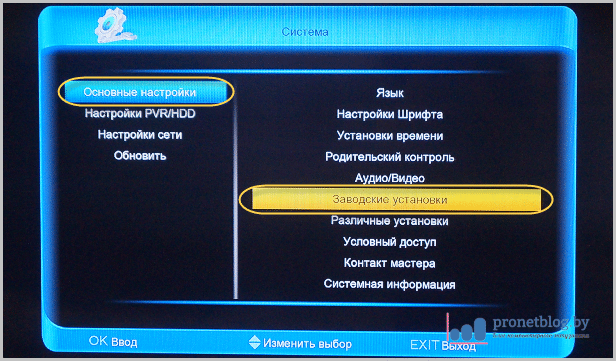

Итак, чтобы перейти на нее (Энигму) прямо со Spark'а, нажмите на пульте тюнера уже знакомую вам кнопку "Menu" и пройдите по пути "Основные настройки-Заводские установки":

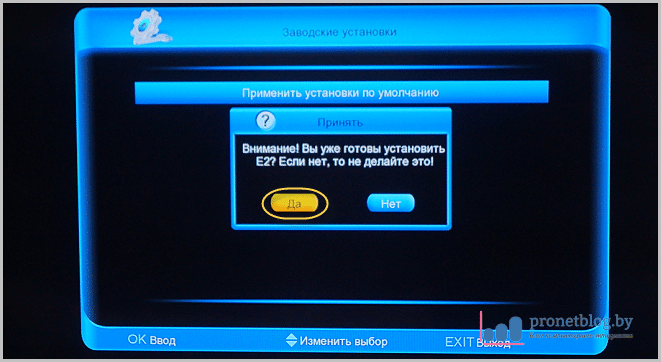

И находясь здесь, последовательно нажмите комбинацию клавиш "EPG-5-2-1-0". Отобразится вот такое окошко, где нужно согласиться и выбрать "Да":

После этого действия ресивер уйдет на перезагрузку, после начнет стартовать программная оболочка Enigma 2:

А вот здесь уже процесс установки плагинов на ресивер GI проходит совсем по-другому. И надо сказать честно, что повозиться надо больше. Во-первых, с флешки уже поставить, увы, не получится.

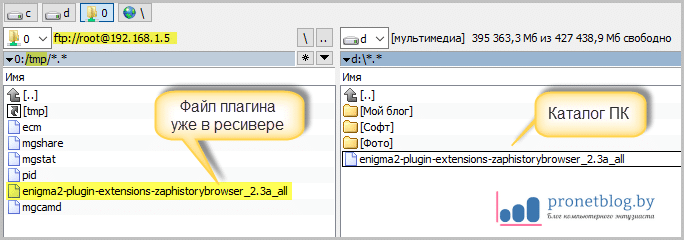

Надо объединить ваш домашний компьютер и ресивер в одну сеть и создать FTP-подключение. И теперь с компа, нужно закинуть файл самого расширения в папку "tmp" ресивера:

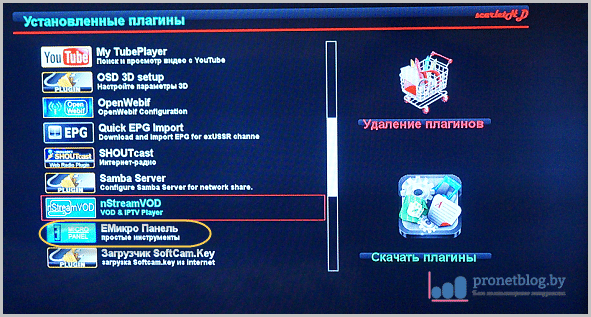

Кстати, чуть не забыл, плагины Спарка и Энигмы друг другу не подходят. Поэтому вот вам ссылка на новый архив. для поисков нужного модуля. Теперь, после того забросили нужный файл в тюнер, жмите на пульте "Menu", затем пункт "Плагины":

В открывшемся списке найдите раздел под названием "ЕМикро Панель":

В нем обратите внимание на первую строчку списка "ЕМикро Установщик". Это и есть инсталлятор расширений в систему:

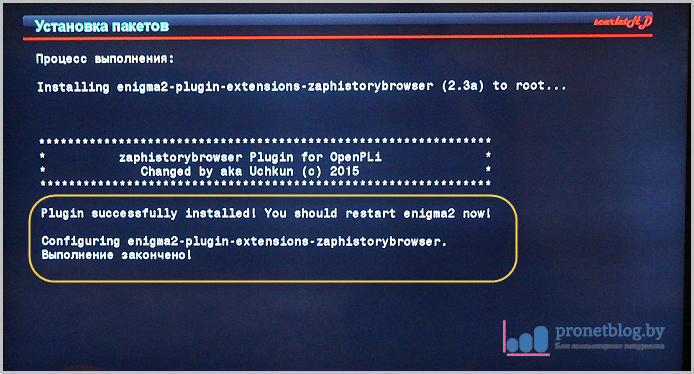

Заходим в него и видим файл нашего плагина. Теперь нажимаем на пульте зеленую круглую кнопку, для начала установки:

Вот и все, друзья, как говорится, дело в шляпе:

На этом шаге, осталось только лишь перегрузить наше устройство. Так что ребята, как видите сами, нет ничего сложного в том, чтобы самостоятельно установить на спутниковый тюнер GI S8120 плагины.

Конечно же, если вдруг возникнут вопросы, смело задавайте их в комментариях. А статья подходит к своему логическому завершению, разрешите откланяться. И напоследок, как всегда, только хорошая музыка.

Обновлено: 29.01.2016 — 22:09

Хорошая инструкция,написано всё подробно.И другие статьи ничуть не хуже,много полезной информации.Прочитав про ресивер GI S8120 я теперь думаю купить себе такой.Только у меня возник вопрос про него.У знакомых есть спутниковый ресивер другой модели,он подключён к смарт-тв через HDMI,и ресивер выводит на тв многоканальный звук,в формате 5.1,который доступен на многих HD-каналах триколора и нтв+,он обычно указывается как dolby,dts или просто 5.1.Пожалуйста ответьте,может ли ресивер GI S8120 выводить звук 5.1 на тв через HDMI?

Отвечу так: он должен выводить такой звук через HDMI. Но у себя я не смог это проверить в силу того, что мой телевизор Самсунг не поддерживает транзитный многоканальный звук. То есть, он должен сам его воспроизводить изначально (например, фильм с флешки), а не принимать его от ресивера. Поэтому я сделал так. Подключил сам ресивер напрямую к системе 5.1 при помощи кабеля SPDIF и все заработало как надо.

Добавить комментарий Отменить ответ