Рейтинг: 4.8/5.0 (1839 проголосовавших)

Рейтинг: 4.8/5.0 (1839 проголосовавших)Категория: Бланки/Образцы

1. Общие положения и термины.

Политика информационной безопасности (ПИБ) – это совокупность требований, правил, ограничений, рекомендаций и норм, которые регулируют в Корпорации (далее компания) порядок использования компьютерного оборудования и информации, а также регламентируют вопросы их защиты.

В сферу действия данной политики информационной безопасности попадают все аппаратные, программные и информационные ресурсы, как входящие в автоматизированную систему компании (далее АС), так и не входящие в эту систему. Политика ориентирована на всех сотрудников Корпорации и предприятий группы

Рабочая станция - персональный компьютер (ПК) вместе с подключенным к нему периферийным оборудованием (монитор, принтер, сканер, клавиатура, мышь и т. д.).

ПО – программное обеспечение, установленное на ПК.

Локальная сеть - совокупность персональных компьютеров, серверов, программного обеспечения объединенных коммуникационным оборудованием.

Системный администратор (администратор системы) – сотрудник отдела «Компьютерного и программного обеспечения» (КПО) Службы информационных технологий ООО.

Администратор безопасности (специалист по информационной безопасности) – сотрудник Службы безопасности ООО, Корпорации.

Пользователь - сотрудник, в рамках своих служебных обязанностей пользующийся ПК, за которым и закреплена ответственность за данный компьютер.

Субъектами информационных отношений при использовании АС и обеспечении безопасности информации являются:

· Корпорация как собственник информационных ресурсов;

· структурные подразделения компании, обеспечивающие эксплуатацию системы автоматизированной обработки информации (Служба ИТ ООО ) и ее защиту (Служба безопасности ООО, Департамент безопасности Корпорации );

· должностные лица, сотрудники компании и предприятий группы, как пользователи и поставщики информации в АС компании в соответствии с возложенными на них функциями;

· юридические и физические лица, сведения о которых накапливаются, хранятся и обрабатываются в АС компании.

Основной целью, на достижение которой направлены все положения настоящего документа, является защита субъектов информационных отношений от возможного нанесения им материального, морального или иного ущерба посредством случайного или преднамеренного несанкционированного вмешательства в процесс функционирования АС компании или несанкционированного доступа к циркулирующей в ней конфиденциальной информации, а также ее незаконного использования.

Для достижения основной цели защиты система информационной безопасности АС компании должна обеспечивать эффективное решение следующих задач:

· защиту от вмешательства в процесс функционирования АС посторонних лиц (возможность использования автоматизированной системы и доступ к ее ресурсам должны иметь только зарегистрированные установленным порядком пользователи - сотрудники структурных подразделений) ;

· разграничение доступа зарегистрированных пользователей к информационным ресурсам АС (возможность доступа только к тем ресурсам и выполнения только тех операций с ними, которые необходимы конкретным пользователям для выполнения своих служебных обязанностей);

· защиту от несанкционированной модификации используемого в АС ПО, а также защиту системы от внедрения (установки) несанкционированного ПО, включая компьютерные вирусы;

· защиту конфиденциальной информации компании от разглашения;

· своевременное выявление источников угроз безопасности информации, причин и условий, способствующих нанесению ущерба компании и предприятиям группы ;

· создание условий для минимизации и локализации наносимого ущерба неправомерными действиями физических и юридических лиц.

5. Основные пути достижения целей защиты.

Поставленные основные цели защиты и решение перечисленных выше задач достигаются:

· строгим учетом всех подлежащих защите ресурсов системы: серверов, рабочих станций (см. п. 6. Роли и задачи. Системные администраторы…);

· наделением каждого пользователя минимально необходимыми для выполнения им своих функциональных обязанностей полномочиями по доступу к информационным ресурсам компании;

· четким знанием и строгим соблюдением всеми сотрудниками, использующими и обслуживающими аппаратные и программные средства АС компании, требований данного документа;

· персональной ответственностью за свои действия каждого сотрудника, имеющего доступ к конфиденциальной информации и к ресурсам АС компании;

· принятием эффективных мер обеспечения физической целостности технических средств (серверов и рабочих станций) АС компании;

· применением программно-аппаратных средств защиты ресурсов системы, которые предусматривают предупреждение попадания информации высокого уровня конфиденциальности на сменные носители;

· контролем за соблюдением сотрудниками (пользователями) требований по обеспечению безопасности информации;

· проведением постоянного анализа эффективности принятых мер и применяемых средств защиты информации, разработкой и реализацией предложений по совершенствованию системы защиты информации в АС компании.

6. Роли и обязанности

Администраторы безопасности проводят организационные мероприятия и осуществляют контроль по реализации положений политики информационной безопасности компании.

Администраторы безопасности обязаны:Системные администраторы приводят конкретные узлы информационной сети (рабочие станции пользователей, сервера) и их защиту в соответствие положениям настоящего документа.

Системные администраторы обязаны:

· обеспечивать доступ зарегистрированных пользователей к локальной сети предприятия;

· выполнять все изменения сетевой аппаратно-программной конфигурации персональных компьютеров;

· отвечать на вопросы пользователей и обучать их работе в сети, ведению архивов, составлять инструкции по работе с сетевым программным обеспечением и доводить их до сведения пользователей;

· регулярно выполнять резервное копирование информации, хранящейся на файловых серверах;

· выявлять ошибки пользователей и сетевого программного обеспечения и восстанавливать работоспособность системы,

· информировать администраторов безопасности о попытках нарушения ПИБ;

· оказывать помощь в отражении угрозы, выявлении нарушителей и предоставлении информации для их наказания;

· выполнять поручения администратора безопасности, в пределах своих служебных обязанностей.

Руководители структурных подразделений доводят до сведения своих подчинённых положения политики информационной безопасности.

Руководители подразделений обязаны:Пользователи используют АС компании и другие информационные ресурсы в рамках своих служебных обязанностей в соответствие с политикой информационной безопасности.

Пользователи обязаны:7. Перечень документов ПИБ

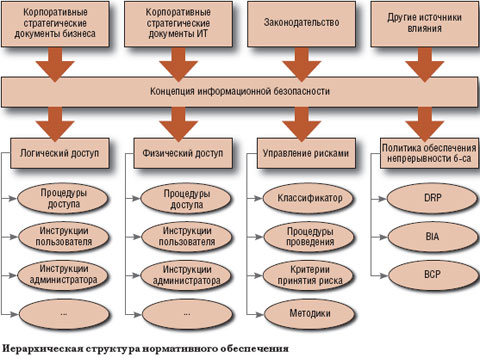

Политика аппаратной конфигурации ПК. Политика программной конфигурации ПК. Политика работы в Интернет. Политика работы с электронной почтой. Политика работы с файловым сервером. Политика работы с автоматизированной системой учета ООО. Политика работы с Системой Электронного Документооборота.

8. Документы политики информационной безопасности

8.1. Политика аппаратной конфигурации ПК.

Персональный компьютер и связанное с ним периферийное оборудование является собственностью компании и предоставляется сотруднику для выполнения возложенных на него служебных обязанностей. Правом на установку ПК, подключение к нему периферийного оборудования, перенос ПК в другое помещение, подключение ПК к локальной сети здания обладают только системные администраторы компании. Все изменения конфигурации ПК фиксируются в базе данных отдела КПО службы ИТ Правом на вскрытие системного блока ПК, проведения ремонта (замены комплектующих) обладают только системные администраторы компании.

1. В аппаратную конфигурацию ПК вносятся следующие изменения:

· дисковод для гибких магнитных дисков (дискет) – отключен;

· дисковод для компакт–дисков (CD-ROM) - отсутствует;

· дисковод для записи компакт–дисков (CD-RW)- отсутствует;

· контроллер универсальной последовательной шины (USB) – отключен;

· базовые настройки компьютера (BIOS) – защищены паролем;

· системный блок опечатан пломбами («стикерами»);

· разъёмное соединение порта USB со шнуром принтера опечатано «стикером».

2. Вышеперечисленные действия выполняются и контролируются системными администраторами компании.

3. Сотрудникам компании запрещается самовольно вскрывать системный блок ПК, менять комплектующие, производить подключение периферийного оборудования, подключать ПК к локальной сети здания.

4. В случае служебной необходимости использования отключенных устройств, подается заявка установленной формы.

5. Использование сотрудниками компании портативных ПК типа «ноутбук» разрешается только с санкции руководителей подразделений, за которыми закреплёны эти ПК. Ответственность за нецелевое использование портативных ПК возлагается на руководителей подразделений. Руководители подразделений обязаны по первому устному требованию администратора безопасности предоставить вверенный ему портативный ПК для проверки.

Контроль за соблюдением положений данной политики возлагается на сотрудников Департамента безопасности и системных администраторов компании. Информация об аппаратной конфигурации ПК собирается автоматически по всем ПК и регулярно анализируется системными администраторами компании на предмет обнаружения несанкционированных изменений конфигурации. В случае обнаружения несанкционированных изменений конфигурации системные администраторы передают соответствующие данные администратору безопасности для проведения служебного расследования.

8.2. Политика программной конфигурации ПК.

Персональный компьютер и установленное на нем ПО является собственностью компании и предоставляется сотруднику для выполнения возложенных на него служебных обязанностей. Правом на установку (удаление и конфигурирование) системного, служебного и любого другого ПО обладают только системные администраторы компании. На персональных компьютерах компании могут использоваться только следующие программы:

Система электронного документооборота

Пользователям запрещается самостоятельно переустанавливать или удалять установленные системным администратором сетевые программы на ПК, подключенных к локальной сети, изменять настройки операционной системы и приложений, влияющие на работу сетевого оборудования и сетевых ресурсов. Пользователям запрещается самостоятельно устанавливать любое дополнительное ПО. В случае служебной необходимости установка дополнительного ПО возможна только после письменного согласования с администратором безопасности компании. Установка любого дополнительного ПО производится только системным администратором. Дополнительное ПО, за исключением автоматизированной системы Market3, Системы электронного документооборота и системы тестирования персонала, должно предоставляться пользователем.

Контроль за соблюдением данной политики возлагается на сотрудников Департамента безопасности и системных администраторов компании. Информация о программной фигурации ПК собирается автоматически по всем ПК и регулярно анализируется системными администраторами компании на предмет обнаружения несанкционированных изменений конфигурации. В случае обнаружения несанкционированных изменений конфигурации системные администраторы передают соответствующие данные администратору безопасности для проведения служебного расследования.

1. Пользователи используют программы для поиска информации в сети Интернет только в случае, если это необходимо для выполнения своих должностных обязанностей. Использование ресурсов Интернет не должно потенциально угрожать компании

2. Доступ к сети Интернет предоставляется по заявке.

3. Запрещено получать и передавать через Интернет информацию, противоречащую законодательству и нормам морали общества, представляющую коммерческую тайну, распространять информацию, задевающую честь и достоинство граждан, а также рассылать обманные, беспокоящие или угрожающие сообщения.

1. Программы, используемые для доступа к сети Интернет, должны соответствовать указанным в п. 8.2 данного документа и на них системными администраторами должны быть настроены необходимые уровни безопасности.

2. Запрещается пытаться обходить установленный Службой ИТ межсетевой экран при соединении с сетью Интернет.

3. Свободная загрузка файлов из сети Интернет запрещена.

4. В случае служебной необходимости, загрузку файлов из сети Интернет производит администратор безопасности по заявке.

1. По использованию Интернет автоматически ведется статистика и поступает в архив компании.

2. Действия любого пользователя, подозреваемого в нарушении правил пользования Интернетом, могут быть запротоколированы и могут служить основанием для проведения служебного расследования.

8.4. Политика работы с электронной почтой.

1. Электронная почта предоставляется сотрудникам компании и предприятий группы только для выполнения своих служебных обязанностей.

2. Электронные адреса сотрудников формируются следующим образом: <фамилия в английской транскрипции>@, для однофамильцев в адрес добавляются инициалы. В определенных случаях (например, при использовании почтового ящика несколькими пользователями, работающими посменно) допустимо название ящика по названию должности

3. Все электронные письма, создаваемые и хранимые на компьютерах организации, являются собственностью компании и не считаются персональными.

4. В качестве клиентов электронной почты могут использоваться только утвержденные почтовые программы.

1. Только системные администраторы имеют право конфигурировать программы электронной почты.

2. Запрещается использовать электронную почту компании в личных целях.

3. Запрещается передавать конфиденциальную информацию с помощью электронной почты на электронные адреса (не корпорации).

4. Запрещается осуществлять массовую рассылку писем с вложениями большого размера (от 1 Мб и выше) следующих типов: видеофильмы, музыкальные записи, презентации нерабочего содержания, различное программное обеспечение. При необходимости доставки большого объема информации необходимо использовать архиваторы для сжатия вложений или использовать другие каналы доставки. Рассылка писем с вложениями большого размера в порядке исключения может быть осуществлена по предварительному согласованию со службой ИТ ООО.

5. Запрещается отправлять в качестве вложений документы и архивы с доступом по паролю.

6. Запрещается открывать или запускать приложения, полученные по электронной почте от неизвестного источника. Такие приложения следует незамедлительно удалить.

7. Запрещается осуществлять массовую рассылку электронных писем, содержание которых не является документом компании для общего ознакомления. Под массовой рассылкой подразумевается как рассылка множеству получателей, так и множественная рассылка одному получателю.

1. Компания оставляет за собой право осуществлять наблюдение за почтовыми отправлениями сотрудников. Исходящие сообщения могут быть выборочно прочитаны с целью выявления нарушений данной политики.

8.5.Политика работы с файловым сервером.

1. Общие папки на основном файловом сервере STORAGE предназначены для хранения файлов и обмена файлами между пользователями. Размещение файлов (копий файлов) на сервере существенно повышает надежность хранения данных. Настоятельно рекомендуется хранить копии всех рабочих файлов документов в общих папках. Службой ИТ не гарантируется сохранность информации, хранимой на локальных жестких дисках на рабочих станциях.

2. Доступ к файловому серверу предоставляется по заявке.

Объем хранилища данных ограничен. В связи с этим предлагается регулярно удалять из общих папок устаревшие, не нужные в дальнейшей работе данные, особенно данные большого объема (фотографии, презентации и т. п.). Категорически запрещается хранение в общих папках:

1) графических, видео, аудио файлов кроме файлов, непосредственно связанных с работой (фотографии магазинов, записи рекламных роликов, презентаций и т. п.);

2) компьютерных игр;

3) инсталляций программного обеспечения;

4) прочей информации, не связанной с работой.

1. Запрещается размещать файлы с конфиденциальной информацией в папках с общим доступом.

2. Запрещается удалять чужие рабочие файлы из папок с общим доступом.

3. Служба ИТ ежедневно создает резервную копию общих папок для обеспечения восстановления информации при сбое основного файлового сервера и случайной или преднамеренной порче (удалении) файлов из общих папок. Восстановление информации случайно или преднамеренно удаленной с файлового сервера производит администратор системы по заявке пользователей с проведением служебного расследования.

1. На файловом сервере включен аудит по операциям создания, изменения и удаления файлов.

2. Действия любого пользователя, подозреваемого в нарушении правил пользования файловым сервером, могут быть отслежены по логам сервера и могут служить основанием для проведения служебного расследования.

8.6. Политика работы с АС учета ООО

1. В состав автоматизированной системой учета ООО входят кубы и программа Market3.

Формирование заявки на доступ

Для каждого сотрудника заполняется заявка на установку ПО, включающего Market3, заявку на доступ к кубам и заявку на доступ к функциям Market3. Заявка на доступ к функциям Market3 содержит как явное указание привилегий, так и указание групп привилегий. При формировании заявки на доступ следует отдавать предпочтение группам привилегий для сокращения трудозатрат.

Форматы заявок на доступ указаны в следующих приложениях:

Приложение 8: заявка на доступ к кубам.

Приложение 9: заявка на доступ к программе учета «Market3».

Перечень привилегий, соответствующих группе привилегий.

Заявку следует согласовать с директором службы, в которой работает пользователь, с директорами служб, ответственными за эксплуатацию указанных в заявке подсистем, и с директором по безопасности.

Рассмотрение заявки на доступ

Администратор по безопасности рассматривает заявку на доступ, проверяет наличие согласования заявки с директорами служб, ответственных за эксплуатацию указанных в заявке подсистем и принимает решение о допуске пользователя к функциям автоматизированной системы.

За фактическое назначение доступа отвечает специальный сотрудник службы ИТ.

1. Действия пользователя в рамках эксплуатации программы Market3, входящей в состав автоматизированной системы учета ООО, протоколируются.

2. Действия любого пользователя, подозреваемого в нарушении должностных инструкций, могут быть отслежены и могут служить основанием для служебного расследования.

8.7 Политика работы с Системой Электронного Документооборота

1. Система Электронного Документооборота(СЭД) обеспечивает работу с электронными документами, предоставляя пользователям различные функции для повышения качества и скорости обработки документов.

2. Рабочая среда СЭД – Lotus Domino/Notes предоставляет услуги внутренней корпоративной электронной почты, на которую распространяются основные элементы Политики безопасности электронной почты.

3. Документы СЭД имеют ограниченный доступ, предоставляемый пользователям СЭД автоматически при выполнении следующих операций:

a) Непосредственная отправка документа на один из типов контроля:

b) Создание документа от имени другого пользователя, требует специальных привилегий. Фактическому и официальному автору предоставляется доступ к документу

c) Пользователи, указанные как секретари руководителей различных уровней, автоматически получают доступ к документам, поступающим на имя руководителя.

1. Доступ к функциям СЭД предоставляется по заявкам следующих типов

a. Заявка на доступ в СЭД, согласованная с непосредственным руководителем

b. Заявка на закрытие доступа в СЭД

c. Заявка на перевод

d. Заявка на предоставление дополнительных функций – согласованная с руководителем

2. Основные требования к безопасности корпоративной почты Lotus

a. Все электронные письма, создаваемые и хранимые на компьютерах организации, являются собственностью компании и не считаются персональными.

b. Запрещается использовать электронную почту компании в личных целях.

c. Запрещается осуществлять массовую рассылку писем с вложениями большого размера (от 1 Мб и выше) следующих типов: видеофильмы, музыкальные записи, презентации нерабочего содержания, различное программное обеспечение. При необходимости доставки большого объема информации необходимо использовать архиваторы для сжатия вложений или использовать другие каналы доставки. Рассылка писем с вложениями большого размера в порядке исключения может быть осуществлена по предварительному согласованию со службой ИТ ООО и Департаментом безопасности корпорации.

d. Запрещается отправлять в качестве вложений документы и архивы с доступом по паролю.

e. Запрещается осуществлять массовую рассылку электронных писем, содержание которых не является документом компании для общего ознакомления. Под массовой рассылкой подразумевается как рассылка множеству получателей, так и множественная рассылка одному получателю.

3. Установка и настройка рабочих мест пользователей СЭД производится только администраторами системы по предварительно поданным заявкам. Самостоятельная настройка рабочих мест, а так же доступ в СЭД под учетными данными других пользователей (без согласования с ними и администратором СЭД) категорически запрещен.

4. Во время настройки рабочего места пользователь заполняет специальную форму, предоставляемую администратором системы, где указывает свои реквизиты и пароль доступа. Эта форма опечатывается пользователем и передается на хранение администратору безопасности. В случае смены пароля, пользователь обязан передать администратору безопасности новую форму.

5. Пользователям СЭД запрещается любой тип передачи документов СЭД сотрудникам компании группы АТБ и другим лицам, если только это не обусловлено производственной необходимостью.

1. Администратор безопасности проводит контроль корпоративной почты и выполнения политики работы с ней.

2. Руководители подразделений контролируют своевременную подачу заявок о предоставлении и закрытии доступа новым и уволенным либо переведенным сотрудникам соответственно, а так же предоставление либо ограничение дополнительных функций своих подчиненных.

3. Администраторы системы и администратор СЭД при выполнении своих функциональных обязанностей проводят контроль возможных попыток несанкционированного доступа в СЭД.

4. Действия пользователей протоколируются СЭД на различных уровнях работы системы и могут быть использованы для выявления ситуаций нарушения политики безопасности.

По случаям нарушений положений политики безопасности, на основании распоряжения директора Департамента безопасности проводится служебное расследование. По результатам служебного расследования на имя Генерального директора компании готовится заключение с предложением о мере наказания.

10. Порядок пересмотра политики

Возможен пересмотр положений политики информационной безопасности, с целью повышения её эффективности. Предложения по внесению изменений в положения рассматриваются в Департаменте безопасности компании. Изменения утверждаются Генеральным директором компании.

Политика информационной безопасности корпорации - 4.0 out of 5 based on 1 vote

Политика информационной безопасности определяет категории конкретных мероприятий по обеспечению безопасности ПДн.

Политика информационной безопасности должна разрабатываться в соответствии с целями, задачами и принципами обеспечения безопасности персональных данных изложенных в концепции информационной безопасности ИСПД оператора. А также должна учитывать требования Федерального закона от 27 июля 2006 г. N 152-ФЗ "О персональных данных".

Политика должна быть оформлена в соответствии с внутренним порядком документооборота организации и утверждена руководителем организации.

Целью разработки Политики является обеспечение безопасности объектов защиты оператора информационной системы от всех видов угроз, внешних и внутренних, умышленных и непреднамеренных, минимизация ущерба от возможной реализации угроз безопасности ПДн информационной системы.

Безопасность персональных данных достигается путем исключения несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий.

Информация и связанные с ней ресурсы должны быть доступны для авторизованных пользователей. Должно осуществляться своевременное обнаружение и реагирование на угрозы безопасности ПДн.

В соответствующем разделе Политики информационной безопасности оператора ИСПДн должен быть уточнен перечень групп пользователей, обрабатывающих ПДн. Группы пользователей, их права, уровень доступа и информированность должны быть отражены так, как это отражается рабочим порядком в организации.

В Политике должны быть определены требования к персоналу ИСПДн, степень ответственности персонала, структура и необходимый уровень защищенности, статус и должностные обязанности сотрудников, ответственных за обеспечение безопасности персональных данных в ИСПДн оператора.

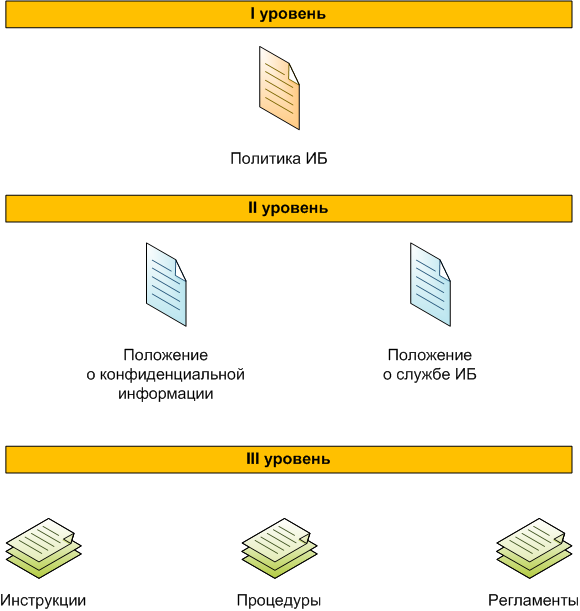

Политика информационной безопасности оператора ИСПДн обычно состоит из 8 разделов:

Система защиты персональных данных.

Требования к подсистемам СЗПДн.

ВведениеНастоящая Политика информационной безопасности (далее - Политика) разработана в соответствии с целями, задачами и принципами обеспечения безопасности персональных данных изложенных в Концепции информационной безопасности ИСПД оператора .

Политика разработана в соответствии с требованиями Федерального закона от 27 июля 2006 г. N 152-ФЗ "О персональных данных" и Постановления Правительства Российской Федерации от 1 ноября 2012 г. N 1119 "Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных" и на основании:

- Приказа ФСТЭК России от 5.02.2010 N 58 зарегистрирован в Минюсте России 19.02.2010 № 16456

"Об утверждении положения о методах и способах защиты информации в информационных системах персональных данных "

В Политике определены требования к персоналу ИСПДн, степень ответственности персонала, структура и необходимый уровень защищенности, статус и должностные обязанности сотрудников, ответственных за обеспечение безопасности персональных данных в ИСПДн оператора.

Общие положенияЦелью настоящей Политики является обеспечение безопасности объектов защиты оператора информационной системы от всех видов угроз, внешних и внутренних, умышленных и непреднамеренных, минимизация ущерба от возможной реализации угроз безопасности ПДн (УБПДн) информационной системы.

Безопасность персональных данных достигается путем исключения несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий.

Информация и связанные с ней ресурсы должны быть доступны для авторизованных пользователей. Должно осуществляться своевременное обнаружение и реагирование на УБПДн.

Должно осуществляться предотвращение преднамеренных или случайных, частичных или полных несанкционированных модификаций или уничтожения данных.

Состав объектов защиты представлен в Перечне персональных данных, подлежащих защите.

Область действияТребования настоящей Политики распространяются на всех сотрудников оператора (штатных, временных, работающих по контракту и т.п.), а также всех прочих лиц (подрядчики, аудиторы и т.п.).

Система защиты персональных данныхСистема защиты персональных данных (СЗПДн), строится на основании:

- Отчета о результатах проведения внутренней проверки;

- Перечня персональных данных, подлежащих защите;

- Акта классификации информационной системы персональных данных;

- Модели угроз безопасности персональных данных;

- Положения о разграничении прав доступа к обрабатываемым персональным данным;

- Руководящих документов ФСТЭК и ФСБ России.

На основании этих документов определяется необходимый уровень защищенности ПДн каждой ИСПДн оператора. На основании анализа актуальных угроз безопасности ПДн описанного в Модели угроз и Акта о результатах проведения проверке, делается заключение о необходимости использования технических средств и организационных мероприятий для обеспечения безопасности ПДн. Выбранные необходимые мероприятия отражаются в Плане мероприятий по обеспечению защиты ПДн.

Для каждой ИСПДн должен быть составлен список используемых технических средств защиты, а так же программного обеспечения участвующего в обработке ПДн, на всех элементах ИСПДн:

- Каналов передачи в сети общего пользования и (или) международного обмена, если по ним передаются ПДн.

В зависимости от уровня защищенности ИСПДн и актуальных угроз, СЗПДн может включать следующие технические средства:

- антивирусные средства для рабочих станций пользователей и серверов;

- средства межсетевого экранирования;

- средства криптографической защиты информации, при передаче защищаемой информации по каналам связи.

Так же в список должны быть включены функции защиты, обеспечиваемые штатными средствами обработки ПДн операционными системами (ОС), прикладным ПО и специальными комплексами, реализующими средства защиты. Список функций защиты может включать:

- управление и разграничение доступа пользователей;

- регистрацию и учет действий с информацией;

Подсистемы СЗПДн имеют различный функционал в зависимости от класса ИСПДн, определенного в Акте классификации информационной системы персональных данных. Список соответствия функций подсистем СЗПДн классу защищенности представлен в Приложении.

Подсистема управления доступом, регистрации и учета предназначена для реализации следующих функций:

- идентификации и проверка подлинности субъектов доступа при входе в ИСПДн;

- идентификации терминалов, узлов сети, каналов связи, внешних устройств по логическим именам;

- идентификации программ, томов, каталогов, файлов, записей, полей записей по именам;

- регистрации входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее останова.

- регистрации попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам;

- регистрации попыток доступа программных средств к терминалам, каналам связи, программам, томам, каталогам, файлам, записям, полям записей.

Подсистема управления доступом может быть реализована с помощью штатных средств обработки ПДн (операционных систем, приложений и СУБД). Так же может быть внедрено специальное техническое средство или их комплекс осуществляющие дополнительные меры по аутентификации и контролю. Например, применение единых хранилищ учетных записей пользователей и регистрационной информации, использование биометрических и технических (с помощью электронных пропусков) мер аутентификации и других.

Подсистема обеспечения целостности и доступности предназначена для обеспечения целостности и доступности ПДн, программных и аппаратных средств ИСПДн предприятия, а так же средств защиты, при случайной или намеренной модификации.

Подсистема реализуется с помощью организации резервного копирования обрабатываемых данных, а так же резервированием ключевых элементов ИСПДн.

Подсистема антивирусной защиты предназначена для обеспечения антивирусной защиты серверов и АРМ пользователей ИСПДн оператора.

Средства антивирусной защиты предназначены для реализации следующих функций:

Данные о группах пользователях, уровне их доступа и информированности должен быть отражен в Положение о разграничении прав доступа к обрабатываемым персональным данным.

Администратор ИСПДн, сотрудник оператора, ответственный за настройку, внедрение и сопровождение ИСПДн. Обеспечивает функционирование подсистемы управления доступом ИСПДн и уполномочен осуществлять предоставление и разграничение доступа конечного пользователя (Оператора АРМ) к элементам, хранящим персональные данные.

Администратор ИСПДн обладает следующим уровнем доступа и знаний:

- обладает полной информацией о системном и прикладном программном обеспечении ИСПДн;

- обладает полной информацией о технических средствах и конфигурации ИСПДн;

- имеет доступ ко всем техническим средствам обработки информации и данным ИСПДн;

- обладает правами конфигурирования и административной настройки технических средств ИСПДн.

Администратор безопасности, сотрудник оператора, ответственный за функционирование СЗПДн, включая обслуживание и настройку административной, серверной и клиентской компонент.

Администратор безопасности обладает следующим уровнем доступа и знаний:

- обладает правами Администратора ИСПДн;

- обладает полной информацией об ИСПДн;

- имеет доступ к средствам защиты информации и протоколирования и к части ключевых элементов ИСПДн;

- не имеет прав доступа к конфигурированию технических средств сети за исключением контрольных (инспекционных).

Администратор безопасности уполномочен:

- реализовывать политики безопасности в части настройки СКЗИ, межсетевых экранов и систем обнаружения атак, в соответствии с которыми пользователь (Оператор АРМ) получает возможность работать с элементами ИСПДн;

- осуществлять аудит средств защиты;

- устанавливать доверительные отношения своей защищенной сети с сетями других предприятий.

Оператор АРМ, сотрудник оператора, осуществляющий обработку ПДн. Обработка ПДн включает: возможность просмотра ПДн, ручной ввод ПДн в систему ИСПДн, формирование справок и отчетов по информации, полученной из ИСПД. Оператор не имеет полномочий для управления подсистемами обработки данных и СЗПДн.

Оператор ИСПДн обладает следующим уровнем доступа и знаний:

- обладает всеми необходимыми атрибутами (например, паролем), обеспечивающими доступ к некоторому подмножеству ПДн;

- располагает конфиденциальными данными, к которым имеет доступ.

Администратор сети, сотрудник оператора, ответственный за функционирование телекоммуникационной подсистемы ИСПДн. Администратор сети не имеет полномочий для управления подсистемами обработки данных и безопасности.

Администратор сети обладает следующим уровнем доступа и знаний:

- обладает частью информации о системном и прикладном программном обеспечении ИСПДн;

- обладает частью информации о технических средствах и конфигурации ИСПДн;

- имеет физический доступ к техническим средствам обработки информации и средствам защиты;

- знает, по меньшей мере, одно легальное имя доступа.

Технический специалист по обслуживанию, сотрудник оператора, осуществляет обслуживание и настройку периферийного оборудования ИСПДн. Технический специалист по обслуживанию не имеет доступа к ПДн, не имеет полномочий для управления подсистемами обработки данных и безопасности.

Технический специалист по обслуживанию обладает следующим уровнем доступа и знаний:

- обладает частью информации о системном и прикладном программном обеспечении ИСПДн;

- обладает частью информации о технических средствах и конфигурации ИСПДн;

- знает, по меньшей мере, одно легальное имя доступа.

Программисты-разработчики (поставщики) прикладного программного обеспечения, обеспечивающие его сопровождение на защищаемом объекте. К данной группе могут относиться как сотрудники оператора, так и сотрудники сторонних организаций.

Лицо этой категории:

- обладает информацией об алгоритмах и программах обработки информации на ИСПДн;

- обладает возможностями внесения ошибок, недекларированных возможностей, программных закладок, вредоносных программ в программное обеспечение ИСПДн на стадии ее разработки, внедрения и сопровождения;

- может располагать любыми фрагментами информации о топологии ИСПДн и технических средствах обработки и защиты ПДн, обрабатываемых в ИСПДн.

Требования к персоналу по обеспечению защиты ПДнВсе сотрудники оператора, являющиеся пользователями ИСПДн, должны четко знать и строго выполнять установленные правила и обязанности по доступу к защищаемым объектам и соблюдению принятого режима безопасности ПДн.

При вступлении в должность нового сотрудника непосредственный начальник подразделения, в которое он поступает, обязан организовать его ознакомление с должностной инструкцией и необходимыми документами, регламентирующими требования по защите ПДн, а также обучение навыкам выполнения процедур, необходимых для санкционированного использования ИСПДн.

Сотрудник должен быть ознакомлен со сведениями настоящей Политики, принятых процедур работы с элементами ИСПДн и СЗПДн.

Сотрудники оператора, использующие технические средства аутентификации, должны обеспечивать сохранность идентификаторов (электронных ключей) и не допускать НСД к ним, а так же возможность их утери или использования третьими лицами. Пользователи несут персональную ответственность за сохранность идентификаторов.

Сотрудники оператора должны следовать установленным процедурам поддержания режима безопасности ПДн при выборе и использовании паролей (если не используются технические средства аутентификации).

Сотрудники оператора должны обеспечивать надлежащую защиту оборудования, оставляемого без присмотра, особенно в тех случаях, когда в помещение имеют доступ посторонние лица. Все пользователи должны знать требования по безопасности ПДн и процедуры защиты оборудования, оставленного без присмотра, а также свои обязанности по обеспечению такой защиты.

Сотрудникам запрещается устанавливать постороннее программное обеспечение, подключать личные мобильные устройства и носители информации, а так же записывать на них защищаемую информацию.

Сотрудникам запрещается разглашать защищаемую информацию, которая стала им известна при работе с информационными системами оператора, третьим лицам.

При работе с ПДн в ИСПДн сотрудники оператора обязаны обеспечить отсутствие возможности просмотра ПДн третьими лицами с мониторов АРМ или терминалов.

При завершении работы с ИСПДн сотрудники обязаны защитить АРМ или терминалы с помощью блокировки ключом или эквивалентного средства контроля, например, доступом по паролю, если не используются более сильные средства защиты.

Сотрудники оператора должны быть проинформированы об угрозах нарушения режима безопасности ПДн и ответственности за его нарушение. Они должны быть ознакомлены с утвержденной формальной процедурой наложения дисциплинарных взысканий на сотрудников, которые нарушили принятые политику и процедуры безопасности ПДн.

Сотрудники обязаны без промедления сообщать обо всех наблюдаемых или подозрительных случаях работы ИСПДн, могущих повлечь за собой угрозы безопасности ПДн, а также о выявленных ими событиях, затрагивающих безопасность ПДн, руководству подразделения и лицу, отвечающему за немедленное реагирование на угрозы безопасности ПДн.

Должностные обязанности пользователей ИСПДнДолжностные обязанности пользователей ИСПДн описаны в следующих документах:

Техподдержка 8-800-333-14-84 Звонок по РФ бесплатный ICQ: 609-394-313 E-mail: support@freshdoc.ru Skype: freshdoc.support Отдел продаж +7 (495) 212-14-84 sales@freshdoc.ru Заказать звонок

Копирование и дальнейшее распространение любых текстов с сайта freshdoc.ru без разрешения авторов или администрации сайта, а также заимствование фрагментов текстов будет рассматриваться как нарушение авторских прав. Помните об ответственности, предусмотренной ст.146, п.3 УК РФ. Смотрите правила.

© 2016 DocLab